Was ist ein Penetrationstest – und warum betrifft das auch Ihr Unternehmen?

Ein Penetrationstest – oft kurz „Pentest“ genannt – ist eine gezielte, kontrollierte Angriffssimulation. Dabei wird geprüft, wie angreifbar deine Systeme tatsächlich sind – nicht im Labor, sondern unter realistischen Bedingungen.

Anders als herkömmliche Sicherheitschecks geht ein Penetrationstest in die Tiefe: Professionelle Tester schlüpfen in die Rolle von Hackern und suchen nach Schwachstellen, die von außen, innen oder durch menschliches Fehlverhalten ausgenutzt werden könnten.

Das Ziel? Nicht nur Risiken erkennen, sondern konkret zeigen, wie sie sich auswirken könnten – bevor es ein echter Hacker tut.

„Wir erleben oft, dass Unternehmen erst nach einem Vorfall wirklich verstehen, wie wichtig ein Pentest ist“, sagt Can Adigüzel, Geschäftsführer von 360 DIGITALE TRANSFORMATION „In mehreren Fällen konnten wir beispielsweise Domain Administrationsrechte erlangen – völlig unbemerkt. Genau solche Szenarien zeigen, warum Prävention heute Chefsache ist.„

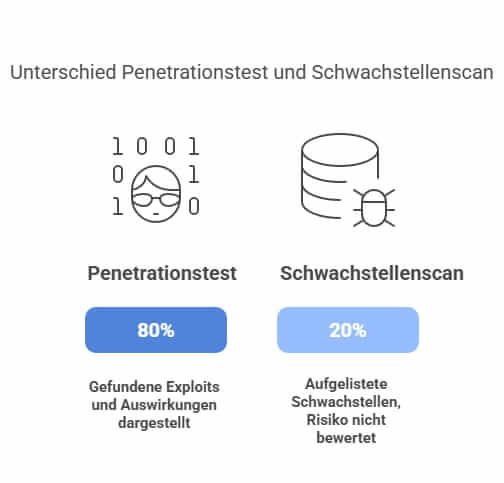

Penetrationstest oder Schwachstellenscan – wo liegt der Unterschied?

Beide Verfahren haben ihren Platz im Sicherheitskonzept. Doch sie sind nicht dasselbe.

Ein Schwachstellenscan ist ein automatisierter Systemcheck. Er listet bekannte Sicherheitslücken auf – oft viele, aber ohne Aussage darüber, wie gefährlich sie wirklich sind.

Ein Penetrationstest hingegen zeigt, welche dieser Schwachstellen tatsächlich ausgenutzt werden können – mit welchem Aufwand, welchen Folgen und auf welchem Weg. Er kombiniert technische Analyse mit menschlicher Kreativität.

Fazit: Ein Scan zeigt Möglichkeiten – ein Test zeigt Realitäten.

Warum Penetrationstests für ISO 27001 mehr sind als ein „Nice-to-have“?

Wenn Sie auf eine ISO 27001-Zertifizierung hinarbeiten oder diese aufrechterhalten möchten, führt an Pentests kaum ein Weg vorbei.

Die Norm fordert den Nachweis der Wirksamkeit deiner Sicherheitsmaßnahmen. Und genau diesen liefert ein Angriffstest – nachvollziehbar, dokumentiert und auditfähig.

Gerade in der Industrie, wo vernetzte Maschinen, sensible Produktionsdaten und externe Schnittstellen zusammenkommen, sind solche Tests ein zentraler Bestandteil der Risikobewertung. Und ein klarer Beweis gegenüber Auditoren, Kunden und Partnern:

„Wir kennen unsere Risiken – und wir handeln.“

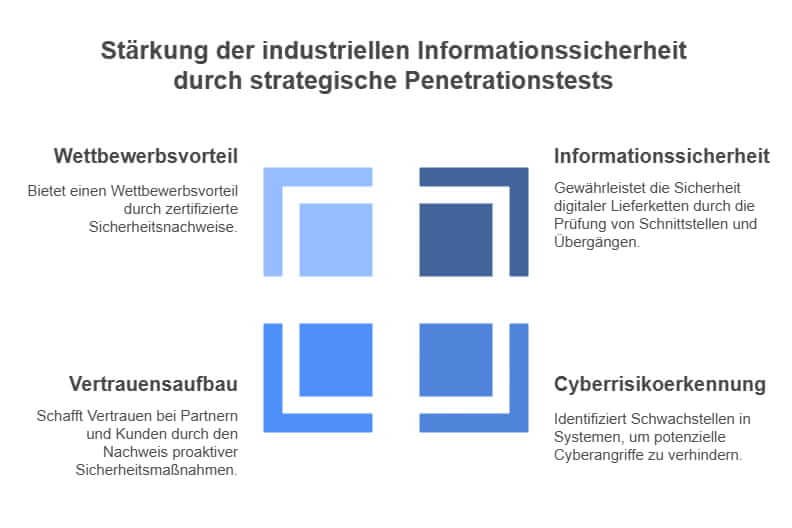

Warum Penetrationstests für die Industrie heute unverzichtbar sind?

Informationssicherheit in digitalen Lieferketten gewährleisten

Mit der zunehmenden Digitalisierung industrieller Prozesse wachsen auch die Abhängigkeiten innerhalb Ihrer Lieferkette. Systeme, Datenflüsse und Wartungszugänge sind heute oft eng mit Partnern und Dienstleistern vernetzt.

Doch was passiert, wenn ein Schwachpunkt nicht in Ihrem Unternehmen, sondern bei einem Ihrer externen Partner liegt?

Ein Penetrationstest hilft Ihnen, genau solche Schnittstellen und Übergänge systematisch zu prüfen. Besonders Remote-Zugänge, industrielle Steuerungssysteme (ICS) oder IoT-Komponenten sind häufige Ziele – und mögliche Einfallstore für Cyberangriffe.

Mit einem fundierten Test lassen sich diese Risiken frühzeitig erkennen – und die digitale Resilienz Ihrer gesamten Lieferkette stärken.

Cyberrisiken erkennen, bevor sie Schaden anrichten

Ob Ransomware, Industriespionage oder Sabotage – Cyberangriffe auf Industrieunternehmen, um in Ihre Systeme einzudringen, sind längst keine Ausnahme mehr. Die Frage ist nicht mehr, ob Sie betroffen sind – sondern, ob Sie vorbereitet sind.

Ein Penetrationstest zeigt Ihnen, wo Ihre Systeme wirklich angreifbar sind. Und zwar nicht auf dem Papier, sondern im realen Szenario: durch Angriffe auf Rechnernetze, Netzwerke, Webanwendungen oder Benutzerzugänge – simuliert unter kontrollierten Bedingungen.

So erhalten Sie nicht nur eine Prioritätenliste, sondern konkrete Handlungsempfehlungen, um gezielt Schwachstellen zu beseitigen – bevor daraus Sicherheitsvorfälle werden.

Vertrauen schaffen – für Audits, Kunden und Partner

Verlässliche Sicherheitsstrukturen sind heute ein entscheidender Vertrauensfaktor. Geschäftspartner, Kunden oder Zertifizierungsstellen wollen nicht nur Prozesse sehen – sie wollen klare Nachweise für gelebte Sicherheit.

Eine aktuelle Sicherheitsevaluierung ist genau das: ein greifbarer Beleg dafür, dass Sie proaktiv handeln und Risiken ernst nehmen.

Gerade im Rahmen eines ISO 27001-Audits oder bei Ausschreibungen ist ein dokumentierter Testbericht ein Pluspunkt, der Vertrauen schafft – intern wie extern.

Wettbewerbsvorteile durch zertifizierte Sicherheitsnachweise

IT-Sicherheit ist längst mehr als ein internes IT-Thema – sie wird zum geschäftsrelevanten Unterscheidungsmerkmal.

Ein durchgeführter Penetrationstest ist nicht nur ein technischer Nachweis, sondern oft ein entscheidender Faktor bei der Auswahl durch Kunden und Auftraggeber. Besonders dann, wenn diese hohen Compliance-Anforderungen unterliegen.

In Kombination mit Ihrer ISO 27001-Zertifizierung zeigt der Test:

„Wir wissen, was wir tun – und wir lassen uns dabei messen.“

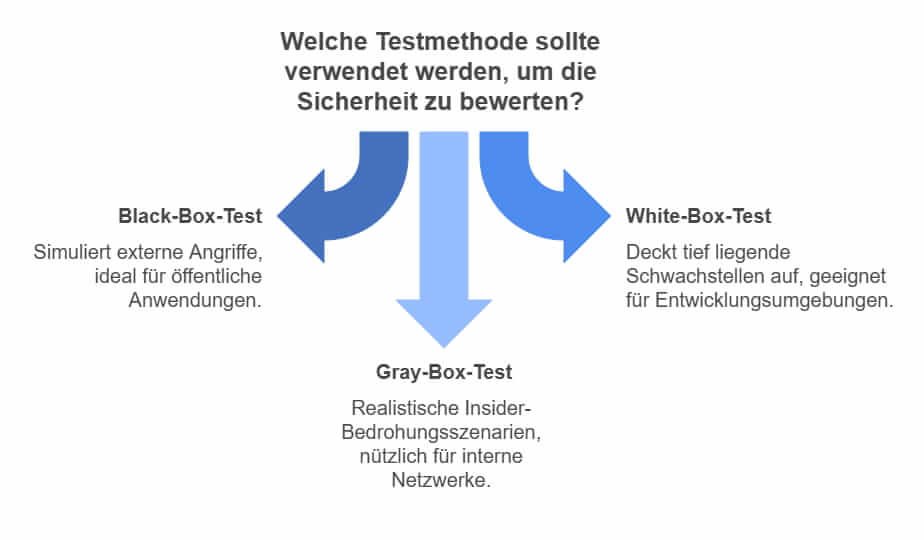

Welche Arten von Penetrationstests passen zu Ihrem Unternehmen?

Black Box, White Box oder Gray Box – die Testarten im Vergleich

Nicht jeder Angriffstest ist gleich. Die Auswahl der richtigen Testmethode hängt davon ab, welche Systeme geprüft werden sollen – und welche Informationslage Sie simulieren möchten.

- Beim Black-Box-Test erhält die Testperson keinerlei Vorwissen über Ihre Infrastruktur. Diese Methode ahmt den typischen Angriff eines externen Hackers nach. Besonders geeignet, wenn Sie wissen möchten, wie Ihr Unternehmen von außen wirkt – etwa für öffentliche Webanwendungen oder Internetzugänge.

- Der White-Box-Test erfolgt mit vollständigem Zugang zu Dokumentationen, Quellcode oder Systemkonfigurationen. Diese Herangehensweise deckt auch tief liegende Schwachstellen auf, die für Hacker nur schwer zugänglich wären – ideal zur Sicherheitsbewertung von Entwicklungsumgebungen oder kritischen Systemen.

- Der Gray-Box-Test liegt dazwischen: Der Tester kennt grundlegende Informationen wie Benutzerrollen oder interne Strukturen – genau wie ein Insider mit begrenztem Zugriff. Diese Variante eignet sich besonders für realistische Bedrohungsszenarien innerhalb des Unternehmensnetzwerks.

Welcher Ansatz für Sie sinnvoll ist, hängt von Ihrer Zielsetzung und dem zu testenden Systembereich ab.

Spezialformen: Social Engineering, physische und kabellose Angriffe

Neben klassischen IT-Szenarien gibt es auch Testmethoden, die den Faktor Mensch oder die physische Infrastruktur ins Visier nehmen:

- Social-Engineering-Tests prüfen, ob Mitarbeitende auf Phishing-Mails reagieren, Passwörter preisgeben oder sensible Informationen ungewollt weitergeben. So lassen sich Awareness-Lücken identifizieren und gezielt schließen.

- Physische Penetrationstests simulieren den Versuch, Zutritt zu gesicherten Bereichen zu erlangen – etwa durch Tailgating oder manipulierte Besucherausweise. Eine wichtige Methode, besonders in Unternehmen mit Produktionsanlagen oder Serverräumen vor Ort.

Wireless Penetrationstests konzentrieren sich auf WLANs, Bluetooth-Devices oder IoT-Funkprotokolle. Diese Tests zeigen, ob sich drahtlose Schnittstellen unbemerkt kompromittieren lassen – ein oft unterschätzter Risikofaktor.

Anwendungsspezifische Tests: Webanwendungen, Netzwerke & mehr

Moderne Industrieunternehmen nutzen eine Vielzahl unterschiedlicher Systeme – vom Webportal für Kunden über interne Datenbanken bis hin zu vernetzten Maschinensteuerungen. Entsprechend vielfältig müssen auch die Penetrationstests sein.

- Bei einem Web Application Penetration Test steht die Sicherheit von Frontend, Backend und Schnittstellen (APIs) im Fokus – unter anderem im Hinblick auf Injection-Angriffe, Cross-Site-Scripting oder unsichere Authentifizierungen (gemäß OWASP Top 10).

- Netzwerkbasierte Penetrationstests prüfen, ob sich unautorisierte Zugriffe oder Eskalationen im internen oder externen Netz durchführen lassen – klassisch über offene Ports, veraltete Dienste oder fehlerhafte Segmentierungen.

- Auch Cloud-Umgebungen, mobile Apps oder SCADA/ICS-Systeme lassen sich heute gezielt testen – unter Berücksichtigung branchenspezifischer Normen und technischer Besonderheiten.

Das Ziel ist immer dasselbe: Klarheit darüber, welche Systeme wie angreifbar sind – und welche Schutzmaßnahmen tatsächlich greifen.

So läuft ein professionelles Penetration Testing ab

Eine erfolgreiche Sicherheitsevaluierung folgt einem strukturierten Ablauf – methodisch fundiert, dokumentiert und auf Ihre individuelle IT-Landschaft abgestimmt. Ziel ist es nicht nur, Schwachstellen zu identifizieren, sondern deren tatsächliche Ausnutzbarkeit zu bewerten – und daraus konkrete Schutzmaßnahmen abzuleiten.

Lernen Sie unseren Penetration Testing Service kennen.

Planung & Zieldefinition: Was wird getestet und warum?

Der erste Schritt ist die präzise Zieldefinition: Welche Systeme sollen geprüft werden? Geht es um externe Server, interne Netzwerksicherheit, Web Software oder mobile Lösungen? Wird ein Black Box- oder ein Gray Box-Test durchgeführt? Wer erhält welche Informationen?

Gemeinsam mit dem Penetrationstester legen Sie die Testziele, Prüfbereiche und Sicherheitsgrenzen fest. So stellen Sie sicher, dass der Test realistisch, rechtlich einwandfrei und auf Ihre Sicherheitsziele abgestimmt ist.

Reconnaissance: Wie Angreifer an Informationen kommen

In der Reconnaissance-Phase – auch „Footprinting“ genannt – sammelt der Überprüfer alle öffentlich zugänglichen Informationen, die für einen Angriff genutzt werden könnten. Dazu zählen DNS-Einträge, Metadaten, offene Ports, veraltete Dienste oder sogar sensible Daten in sozialen Netzwerken.

Dieser Schritt simuliert exakt, wie ein echter Angreifer vorgeht, um sich ein Bild vom Zielsystem zu verschaffen – und die ersten Angriffsvektoren zu identifizieren.

Schwachstellenanalyse & Exploitation: Sicherheitslücken aufdecken

Nun beginnt der eigentliche Kern des Tests: die Suche nach konkret ausnutzbaren Schwachstellen.

Mit Hilfe von Tools wie Nmap, Burp Suite oder Metasploit scannt der Tester gezielt nach Verwundbarkeiten – etwa unsicheren Authentifizierungen, falsch konfigurierten Firewalls oder nicht gepatchten Systemkomponenten.

Wo möglich, werden diese Schwachstellen anschließend kontrolliert ausgenutzt – stets im Rahmen der vereinbarten Testparameter. Ziel ist es, den tatsächlichen Impact sichtbar zu machen, z. B. durch Zugriff auf sensible Daten oder Eskalation von Benutzerrechten.

Pentests Reporting & Maßnahmen: Was Sie aus dem Test lernen können

Am Ende des Tests steht ein ausführlicher Bericht mit allen Befunden, Bewertungen und Empfehlungen. Jede identifizierte Schwachstelle wird nach Kritikalität (z. B. CVSS-Wert) klassifiziert – ergänzt um Screenshots, Exploit-Beispiele und technische Hintergrundinformationen.

Besonders wertvoll: Sie erhalten praxisnahe Handlungsempfehlungen, abgestimmt auf Ihre IT-Umgebung und Ihre internen Prozesse.

Der Bericht eignet sich auch als Nachweis im Rahmen von ISO 27001-Audits – er belegt, dass Sie Risiken erkennen, bewerten und aktiv angehen.

Wissenswert:

Ein guter Bericht ist nicht nur ein Rückblick, sondern auch ein Fahrplan für Ihre nächsten Sicherheitsmaßnahmen.

Pentesting Nachbereitung & kontinuierliche Verbesserung: Bleiben Sie wachsam

Ein Penetrationstest ist kein einmaliges Projekt – sondern ein Baustein eines kontinuierlichen Sicherheitsprozesses. Die identifizierten Schwachstellen sollten zeitnah behoben und dokumentiert werden. Danach empfiehlt sich oft ein Retest, um die Wirksamkeit der Maßnahmen zu überprüfen.

Auch regelmäßige, gezielte Tests – etwa bei Systemumstellungen, Software-Updates oder neuen Schnittstellen – helfen Ihnen, die Sicherheit Ihres Unternehmens dauerhaft zu stärken.

Denn: Bedrohungen entwickeln sich weiter – Ihre Abwehr sollte das auch tun.

Wissenswert:

Sicherheit ist kein Zustand, sondern ein Prozess. Regelmäßige Tests helfen Ihnen, immer einen Schritt voraus zu sein.

Standards, Tools und Best Practices im Einsatz

OWASP Top 10, NIST SP 800-115 und ihre Bedeutung für Penetrationstester

Professionelle Penetrationstests basieren nicht auf Bauchgefühl, sondern auf international anerkannten Standards und Testframeworks. Diese sorgen für Vergleichbarkeit, Nachvollziehbarkeit und Qualität – ein zentraler Aspekt, gerade wenn Sie die Ergebnisse auch für ISO 27001-Audits nutzen möchten.

Die OWASP Top 10 definieren die zehn häufigsten und gefährlichsten Schwachstellen in Webdiensten – etwa Injection-Angriffe, unsichere Authentifizierungen oder falsch konfigurierte Zugriffskontrollen. Ein Muss für alle Tests im Web Umfeld.

Das Framework NIST SP 800-115 beschreibt ein strukturiertes Vorgehen für Sicherheitstests und dient vielen Penetrationstestern als methodische Grundlage – vom Scoping über die Testdurchführung bis zum Reporting.

Ihr Vorteil: Ein Test nach diesen Standards bietet nicht nur technische Erkenntnisse, sondern auch Audit Festigkeit und Verlässlichkeit.

Mit welchen Tools arbeiten professionelle Pentester?

Penetrationstester nutzen eine Kombination aus Open-Source-Tools, kommerziellen Lösungen und eigenen Scripten, um Schwachstellen aufzuspüren und Angriffsszenarien realistisch zu simulieren. Hier ein Überblick über gängige Werkzeuge:

- Nmap: Netzwerkscanner zur Erkennung offener Ports und Dienste

- Burp Suite: Analyse- und Manipulationstool für Webapplikationen

- Metasploit: Framework zur automatisierten Exploitation bekannter Schwachstellen

- Nessus: Schwachstellenscanner zur Bewertung der Systemhärtung

- Wireshark: Netzwerkprotokoll-Analyse für Traffic-Inspektion

Professionelle Tester kombinieren diese Tools für Penetrationstests mit Erfahrung und Kreativität, um nicht nur bekannte Schwachstellen zu finden, sondern auch komplexe Angriffspfade aufzudecken, die automatisierte Scanner oft übersehen.

Externe vs. interne Tests: Was ist sinnvoller?

Diese Frage stellen sich viele Unternehmen – besonders wenn es um Effizienz, Vertraulichkeit und Ressourcennutzung geht.

Ein externer Penetrationstest prüft Ihre Systeme aus der Perspektive eines realen Angreifers – also ohne internes Wissen. Ideal, um die „Angriffsfläche von außen“ zu bewerten – z. B. öffentliche Server, Webportale oder VPN-Zugänge.

Ein interner Test dagegen simuliert Angriffe aus dem Firmennetz – etwa durch kompromittierte Endgeräte, unzureichend geschützte Benutzerkonten oder fehlerhafte Rechtevergabe. Er ist besonders sinnvoll, wenn Sie die Auswirkungen eines Insiderangriffs oder eines infizierten Geräts bewerten möchten.

Tipp: In vielen Fällen ist die Kombination beider Perspektiven – etwa im Rahmen eines Gray-Box-Tests – der effizienteste und realistischste Weg, Ihre Systeme ganzheitlich zu prüfen.

Antworten auf typische Fragen aus der Praxis von 360 DIGITALE TRANSFORMATION

Wie oft ist ein Penetrationstest sinnvoll?

Die Antwort hängt stark von Ihrer IT-Landschaft und Ihrem Risikoprofil ab. Als Faustregel gilt:

Mindestens einmal jährlich – oder immer dann, wenn sich wesentliche Veränderungen ergeben:

- Einführung neuer Systeme oder Anwendungen

- Migrationen in die Cloud

- Änderungen an Zugriffsrechten oder Netzwerkinfrastruktur

- Integration neuer Partner oder Dienstleister

- Vor oder im Rahmen eines ISO 27001-Audits

Tipp: Planen Sie Penetrationstests als wiederkehrenden Bestandteil Ihres Informationssicherheitsmanagements (ISMS) ein – so vermeiden Sie Überraschungen und stärken kontinuierlich Ihr Sicherheitsniveau.

Welche Voraussetzungen müssen intern erfüllt sein?

Für einen erfolgreichen Test braucht es keine perfekte IT – aber einige grundlegende Punkte sollten intern geklärt sein:

- Klare Zieldefinition: Welche Systeme sollen geprüft werden?

- Ansprechpartner: Wer steht für Rückfragen bereit, wer gibt technische Zugänge frei?

- Rechtliche Absicherung: Gibt es eine Freigabe durch Geschäftsführung und ggf. Betriebsrat?

- IT-Verfügbarkeit: Der Test kann je nach Tiefe temporäre Systembelastungen erzeugen – Ihre IT sollte informiert und vorbereitet sein.

Wissenswert:

Ein seriöser Anbieter unterstützt Sie bei der Testvorbereitung und koordiniert alle Beteiligten, damit der Ablauf reibungslos und rechtssicher bleibt.

Was kostet ein guter Penetrationstest – und was kostet keiner?

Die Kosten hängen vom Umfang, der Komplexität und der Testmethode ab. Für kleine, klar abgegrenzte Webanwendungen starten seriöse Tests ab etwa 3.000–5.000 Euro. Umfangreiche Tests ganzer Netzwerke oder Infrastrukturen können deutlich darüber liegen.

Doch die wichtigere Frage ist:

Was kostet es, wenn ein Penetrationstest nicht gemacht wird?

- Eine erfolgreiche Cyberattacke kann Systeme lahmlegen

- Produktionsausfälle, Reputationsschäden und Bußgelder drohen

- ISO 27001-Audits könnten scheitern

- Kunden und Partner könnten Vertrauen verlieren

Ein Sicherheitsevaluierung ist keine Ausgabe – sondern eine Investition in Ihre Sicherheit, Ihre Zertifizierungsfähigkeit und Ihre Zukunftsfähigkeit.

Über den Autor

Can Adiguzel ist der Gründer von 360 Digital Transformation. Er ist TISAX-Berater und ISO 27001 Lead Auditor. Er ist seit mehr als 11 Jahren im IT-Projektmanagement tätig. Seine Leidenschaft ist die Informationssicherheit für den Mittelstand und er hilft dem Mittelstand bei der Bewältigung seiner Herausforderungen im Bereich der Informationssicherheit mit einem praxisnahen Beratungsansatz.