Phishing Kampagne gezielt erkennen: Effektive Methoden und Strategien

Erfolgreiche Phishing-Kampagnen nutzen Phishing-Mails, um Zugangs- und Anmeldedaten zu stehlen. Mitarbeiter:Innen sollten wachsam sein und durch simulierte Phishing-Attacken lernen, wie sie Phishing-Angriffen begegnen können.

Wir zeigen Ihnen, wie Sie wirksame Maßnahmen gegen Phishing-Taktiken implementieren können.

Was ist eine Phishing-Kampagne?

Phishing-Kampagnen zählen zu den am häufigsten genutzten Cyber-Angriffsmethoden und zielen darauf ab, Personen zur Preisgabe vertraulicher Informationen zu verleiten. Angreifer senden meist E-Mails oder Nachrichten, die auf den ersten Blick von legitimen Absendern zu stammen scheinen, um das Vertrauen der Empfänger zu gewinnen und sie zur ungewollten Weitergabe von Daten zu bewegen. Ob durch gefälschte Webseiten, Links oder Anhänge – Cyberkriminelle setzen unterschiedliche Taktiken ein, um Informationen wie Passwörter, Zahlungsdaten oder persönliche Angaben zu erlangen. Eine solche Kampagne ist oft breit angelegt und erfasst viele potenzielle Opfer, mit dem Ziel, möglichst viele Daten zu sammeln.

Definition und Funktionsweise von Phishing

Phishing zählt zu den Social-Engineering-Techniken, bei denen Angreifer auf manipulative Art das Vertrauen der Opfer gewinnen. Die Strategie ist darauf ausgelegt, Empfänger zu schnellen, unüberlegten Handlungen zu bewegen – oft in Form von Link-Klicks oder Eingaben sensibler Informationen.

Die häufigste Vorgehensweise von Phishing-Attacken lässt sich in drei Schritte unterteilen:

- Nachahmen einer seriösen Quelle: Die Angreifer gestalten Nachrichten, die authentisch wirken und dem Stil eines bekannten Unternehmens, einer Bank oder Behörde ähneln.

- Dringlichkeit suggerieren: Durch Formulierungen wie „sofortige Aktion erforderlich“ oder „Ihr Konto wurde eingeschränkt“ setzen die Kriminellen die Empfänger unter Druck.

- Handlung provozieren: In den Nachrichten sind oft Links oder Anhänge eingebettet, die zur Weitergabe von Informationen führen oder Malware installieren können.

Unterschiede zwischen verschiedenen Arten von Phishing

Phishing ist eine vielseitige Angriffsmethode, die in verschiedenen Formen und über unterschiedliche Kanäle ausgeführt wird. Die wichtigsten Phishing-Varianten sind:

- Spear Phishing: Diese gezielte Phishing-Form richtet sich oft an bestimmte Personen oder Organisationen, etwa Führungskräfte oder Mitarbeitende in sensiblen Positionen. Die Angreifer sammeln vorab detaillierte Informationen über das Ziel, um die Glaubwürdigkeit der E-Mail zu erhöhen.

- Whaling: Ähnlich wie beim Spear-Phishing, jedoch spezifisch auf hochrangige Führungskräfte (z. B. CEOs oder CFOs) zugeschnitten. Diese Angriffe sind komplex und zielen auf Informationen mit hohem Unternehmenswert ab.

- Smishing: Hier erfolgt der Angriff über SMS. Durch angebliche Nachrichten von Lieferdiensten, Banken oder anderen Diensten sollen die Opfer dazu gebracht werden, auf Links zu klicken oder Antworten zu senden.

- Vishing: Diese Art des Phishing nutzt Telefonanrufe. Die Kriminellen geben sich als Vertreter von vertrauenswürdigen Unternehmen aus, um sensible Informationen direkt zu erfragen.

- Clone Phishing: Bereits versendete Nachrichten werden kopiert und leicht modifiziert, um sie erneut zu versenden, oft mit einem schädlichen Anhang oder manipulierten Link.

Jede dieser Varianten nutzt gezielte psychologische Ansätze, um ihre Opfer zu täuschen und deren Sicherheit zu gefährden.

Wie Cyberkriminelle Phishing-Kampagnen durchführen

Eine Phishing-Kampagne verläuft meist in mehreren Schritten, bei denen die Angreifer ihre Strategie im Voraus detailliert planen:

- Recherchieren und Vorbereiten: Bevor eine Kampagne startet, analysieren die Cyberkriminellen ihre Ziele und sammeln Informationen, die sie zur Personalisierung ihrer Nachrichten nutzen können. (OSINT: Open Source Intelligence)

- Erstellen der Phishing-Inhalte: Die Angreifer entwerfen E-Mails oder SMS, die einem bekannten Kommunikationsstil und Layout entsprechen. Hierbei wird auf Logos, Design und typisches Wording vertraut, um den Täuschungs-Effekt zu maximieren.

- Attack Plan entwickeln: Ein detaillierter Angriffsplan wird erstellt, der die Reihenfolge und spezifischen Ziele der Attacke definiert. Dieser Plan beinhaltet strategische Überlegungen, wie und wann die Opfer kontaktiert werden, welche Methoden zur Täuschung eingesetzt werden, und wie die Reaktionen analysiert werden sollen. Mit einem gut ausgearbeiteten Plan wird die Kampagne effektiv und mit hoher Erfolgsquote durchgeführt.

- Attack Launch: Die Inhalte werden über verschiedene Kanäle (E-Mail, SMS, Social Media) versendet und enthalten Links oder Anhänge, die Malware verbreiten oder Zugang zu internen Netzwerken ermöglichen sollen.

- Sammeln und Nutzung der gestohlenen Daten: Sobald ein Passwort preisgegeben wurde, überprüft das System der Angreifer automatisch dessen Korrektheit. Besteht das Passwort diesen Test, wird es unmittelbar für kriminelle Aktivitäten eingesetzt, wie beispielsweise für unautorisierte Einkäufe oder den Zugriff auf weitere sensible Daten und Systeme.

Die Planung solcher Kampagnen erfordert eine tiefgreifende Analyse und das gezielte Ausnutzen psychologischer Faktoren. Diese Angriffe sind daher besonders perfide und stellen eine reale Bedrohung für Unternehmen und Einzelpersonen dar.

Wie erkenne ich Phishing E-Mails?

Typische Merkmale von gefälschten E-Mails

Das Erkennen von Phishing-E-Mails ist eine Kernkompetenz, um sich selbst und das Unternehmen vor Angriffen zu schützen. Typische Merkmale einer Phishing-E-Mail sind:

- Verdächtige Absender-Adresse: Oft stimmen Absender-Domain und der Name des angegebenen Unternehmens nicht überein.

- Rechtschreib- und Grammatikfehler: Phishing-Nachrichten sind häufig schlecht formuliert, da sie oft automatisiert übersetzt werden.

- Links zu gefälschten Webseiten: Ein unauffälliger Link könnte zu einer unsicheren Website führen, die Daten abfängt.

- Dringlichkeit und Drohungen: Aussagen wie „letzte Warnung!“ oder „Konto gesperrt!“ sollen den Leser zur schnellen Reaktion bewegen.

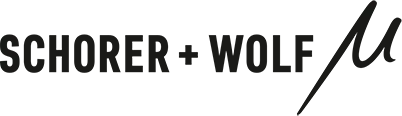

EIN BEISPIEL VON UNS:

https://www.linkedin.com/feed/update/urn:li:activity:7267930262498336768/

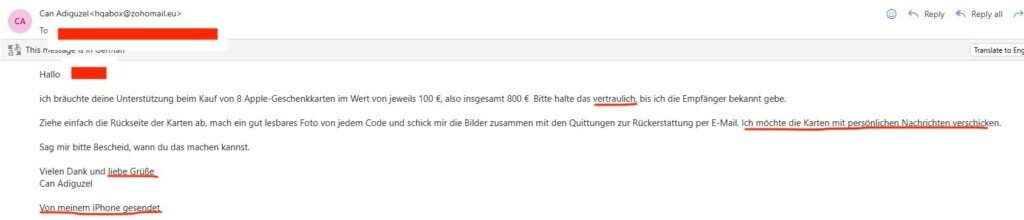

Sichere Techniken zur Identifizierung von Phishing

Es gibt verschiedene Techniken, die helfen, Phishing zu erkennen und sicher darauf zu reagieren:

- Absender und Domain prüfen: Stimmt die Domain genau mit der bekannten Firmen-URL überein? Falls nicht, ist Vorsicht geboten.

- Links überprüfen: Bevor man auf einen Link klickt, sollte man ihn prüfen, indem man die Maus darüber bewegt und die Vorschau des Links ansieht.

- Auf Rechtschreibfehler achten: Die meisten legitimen Firmen verwenden korrekte Sprache und eine konsistente Darstellung. Im Zweifelsfall, bitte immer Ihre ISB/IT-Abteilung fragen.

Die Rolle von Security Awareness im Erkennen von Phishing

Ein starkes Bewusstsein für Sicherheitsrisiken ist der erste Schritt, um Phishing zu erkennen. Security Awareness-Trainings sensibilisieren Mitarbeitende für die Gefahr solcher Angriffe. Wenn das Sicherheitsbewusstsein aktiv in der Unternehmenskultur verankert ist, können Beschäftigte besser zwischen legitimen und betrügerischen Nachrichten unterscheiden.

Was ist eine Phishing-Simulation und wie hilft sie?

Welche Vorteile bietet eine Phishing Simulation für Unternehmen

Phishing-Simulationen bieten eine effektive Möglichkeit, Angestellte auf reale Phishing-Gefahren vorzubereiten. Bei diesen Übungen erhalten die Mitarbeitenden nachgeahmte Phishing-Mails, deren Reaktionen anonym analysiert werden. So können Schwachstellen identifiziert und gezielte Schulungen angeboten werden.

Wie funktionieren simulierte Phishing-Angriffe?

Simulierte Phishing-Angriffe werden mit kontrollierten Mails durchgeführt, die speziell darauf ausgelegt sind, typische Phishing-Techniken widerzuspiegeln. Beschäftigte, die auf die Nachricht reagieren, werden informiert und erhalten gezielte Schulungen, um ihr Sicherheitsbewusstsein zu stärken.

Unsere Tipps zur Durchführung effektiver Phishing-Simulationen

Für eine erfolgreiche Phishing Simulation empfehle ich einen abgestuften Ansatz:

- Einfach starten: Beginnen Sie mit leicht erkennbaren Nachrichten.

- Schwierigkeitsgrad erhöhen: Setzen Sie komplexere Simulationen ein, um das Erkennungsvermögen zu schärfen.

- Regelmäßig wiederholen: Wiederkehrende Simulationen schaffen nachhaltige Lernerfolge.

Wie kann ich das Sicherheitsbewusstsein in meinem Unternehmen stärken?

Ein starkes Sicherheitsdenken unter den Mitarbeitenden ist entscheidend, um die Widerstandsfähigkeit eines Unternehmens gegen Cyber-Angriffe zu erhöhen. Phishing-Angriffe, Social Engineering und andere Bedrohungen zielen häufig auf menschliche Schwachstellen ab. Daher sollte das Thema Sicherheit kontinuierlich in den Arbeitsalltag integriert werden, um die Angriffsfläche zu minimieren und das Bewusstsein für Risiken zu schärfen. Ein zentraler Bestandteil sind dabei die Durchführung von Phishing-Simulationen und ein gut strukturiertes und regelmäßig aktualisiertes Security Awareness-Training.

Die Wichtigkeit von Security Awareness Training

Security Awareness-Trainings sind unerlässlich, um das Personal auf Cyber-Risiken vorzubereiten und ihnen die Fähigkeiten zu vermitteln, potenzielle Gefahren zu erkennen. Ein gut durchgeführtes Training stärkt das Vertrauen der Mitarbeitenden in den Umgang mit verdächtigen E-Mails, Anfragen oder Links und unterstützt sie darin, sicherheitsbewusste Entscheidungen zu treffen.

Ein effektives Security Awareness-Training sollte:

- Realistische Szenarien enthalten, die auf die spezifischen Herausforderungen und Angriffsarten der jeweiligen Branche zugeschnitten sind.

- Interaktiv und praxisorientiert sein, sodass die Beschäftigten durch Übungen wie Phishing-Simulationen und realitätsnahe Fallbeispiele ein aktives Verständnis entwickeln.

- Auf aktuelle Gefahren eingehen, um auf die neuesten Entwicklungen im Bereich Cyberkriminalität vorbereitet zu sein.

Schulungsstrategien für Mitarbeitende

Um das Bewusstsein für Sicherheitsrisiken erfolgreich zu steigern, ist es sinnvoll, auf verschiedene Schulungsansätze zurückzugreifen, die den unterschiedlichen Bedürfnissen der Angestellte gerecht werden. Zu den bewährten Strategien gehören:

- Einstiegsschulungen für neue Beschäftigte: Bereits beim Onboarding sollten Grundkenntnisse zu Sicherheitsthemen vermittelt werden. Neue Teammitglieder sollten frühzeitig verstehen, wie wichtig sichere Verhaltensweisen sind.

- Regelmäßige Auffrischungskurse: Um sicherzustellen, dass alle Mitarbeitenden stets informiert sind, sollten Schulungen in regelmäßigen Abständen wiederholt und aktualisiert werden. Hierbei bieten sich kurze, regelmäßige Schulungseinheiten an, um das Wissen zu vertiefen und praxisnahe Tipps zu vermitteln.

- Spezielle Trainings für kritische Abteilungen: Abteilungen wie IT, Finanzen oder HR haben oft Zugriff auf besonders sensible Informationen. Hier ist ein vertieftes Training erforderlich, das auf ihre spezifischen Sicherheitsbedrohungen eingeht und gezielte Schutzmaßnahmen vermittelt.

- Interaktive Formate und Analysen: Formate wie GAP-Analysen, Fallstudien oder simulierte Angriffe bieten eine praxisnahe Grundlage, die es dem Team ermöglicht, ihre Reaktionsfähigkeit im Falle eines Cyber-Angriffs gezielt zu verbessern.

Regelmäßige Auffrischungen und Testen der Sicherheitskenntnisse

Die Cybersicherheitlandschaft ist dynamisch und verändert sich ständig. Daher ist es essentiell, das Wissen der Mitarbeitenden auf dem neuesten Stand zu halten und Sicherheitsmaßnahmen regelmäßig anzupassen.

- Aktualisierung der Schulungsinhalte: Die Inhalte von Security Awareness-Trainings sollten kontinuierlich auf neue Bedrohungen und Entwicklungen im Bereich der Cybersicherheit abgestimmt werden. Hierbei ist es wichtig, neue Angriffsmethoden wie aktuelle Phishing-Techniken oder Social-Engineering-Tricks vorzustellen.

- Regelmäßige Tests: Um die Effektivität der Schulungen zu bewerten und den Lernerfolg der Mitarbeitenden zu messen, sind regelmäßige Tests sinnvoll. Diese können in Form von kurzen Online-Tests, Quizfragen oder durch simulierte Phishing-E-Mails erfolgen. Anhand der Testergebnisse lassen sich Schwachstellen in der Sicherheitskompetenz identifizieren und gezielte Nachschulungen ansetzen.

- Feedback und Anpassung: Die Rückmeldungen des Personals zu den Trainings sollten aktiv genutzt werden, um Schulungsformate und -inhalte stetig zu verbessern. Ein offener Dialog ermöglicht es, auf konkrete Fragen und Unsicherheiten einzugehen und das Sicherheitsbewusstsein nachhaltig zu stärken.

Wie 360 DIGITALE TRANSFORMATION Sie mit einer erfolgreichen Phishing-Simulation unterstützen kann

Unsere Phishing-Kampagnen gefährden das Unternehmen nicht, es ist lediglich eine Simulation. Die Mitarbeiter:Innen werden nur in unserem System gespeichert und nach einer abgestimmten Zeit (idR. nach 60 Tagen) wieder gelöscht. Unser Phishing-Simulation-Angebot beinhaltet ein umfassendes mehrstufiges Security Awareness Training für Ihr Unternehmen:

Phase 1: Erstgespräch und Zielsetzung

Im ersten Schritt führen wir ein ausführliches Gespräch mit Ihnen, um die spezifischen Anforderungen und Ziele Ihrer Phishing-Simulation zu definieren. Dabei identifizieren wir potenzielle Schwachstellen und legen gemeinsam den Schwerpunkt der Simulation fest.

Phase 2: Vorbereitung zur Kampagne

Vor dem Start der Kampagne entwickeln wir individuelle Szenarien, die realistische Bedrohungen nachahmen. Dabei berücksichtigen wir branchenspezifische Risiken und erstellen gezielte E-Mails, die den Alltag Ihrer Mitarbeiter simulieren. Von der Kundenseite sind einige technische Einstellungen vorzunehmen. Alle Vorbereitungen erfolgen in enger Abstimmung mit Ihnen, um den Erfolg der Kampagne sicherzustellen.

Phase 3: Durchführung der Simulation

Die eigentliche Phishing-Simulation erfolgt in der Regel in zwei Stufen:

- Stufe 1: Eine einfache Simulation misst die Klick- und Öffnungsraten Ihrer Mitarbeiter und schafft initiales Bewusstsein.

- Stufe 2: Nach einigen Wochen erfolgt eine anspruchsvollere Kampagne, die realistische Szenarien wie gefälschte Login-Seiten von bekannten Diensten (z. B. Google oder Microsoft) einsetzt.

Aus unseren Projekten wissen wir, dass die zu erwartenden Ergebnisse für: - die Öffnungsrate bei ~15–20 % und

- die Zugangsdaten-Preisgabe bei ~1 % liegt.

Alle Benutzer werden nach der Simulation auf eine echte Zielseite weitergeleitet, um die Lernkurve zu unterstützen.

Phase 4: Bericht Vorbereitung und Ergebnispräsentation

Im Anschluss analysieren wir die Ergebnisse der Kampagne detailliert und bereiten sie für die Präsentation vor. In einer abschließenden Sitzung besprechen wir die Resultate mit der Geschäftsleitung und leiten konkrete Maßnahmen ab, um die Sicherheitskultur in Ihrem Unternehmen nachhaltig zu stärken.

Phase 5: Nächste Schritte

Basierend auf den Ergebnissen der Kampagne schlagen wir weitere Maßnahmen vor. Hierzu gehören unter anderem die Einführung einer kontinuierlichen Phishing-Simulation, um langfristig Sicherheitsbewusstsein zu fördern, sowie ein ergänzendes E-Learning-Programm für Ihre Mitarbeiter. Ziel ist es, nicht nur punktuelle Verbesserungen zu erzielen, sondern eine dauerhaft sicherheitsbewusste Unternehmenskultur zu etablieren.

Besprechen Sie Ihre Optionen für ein maßgeschneidertes Sicherheitskonzept – vereinbaren Sie jetzt einen Beratungstermin.

Erstberatung per Videokonferenz

Mit unserer Erstberatung bieten wir eine Videokonferenz-Beratung von 45 Minuten an, die für Sie kostenlos ist. Diese innovative Form der Beratung ermöglicht es Klienten, bequem Remote Unterstützung zu erhalten. Profitieren Sie von fachlicher Expertise und individueller Beratung, ohne lange Anfahrtswege.

Nutzen Sie die Gelegenheit, Ihre Fragen in einer Videokonferenz zu klären und wertvolle Tipps zu erhalten. Die kostenlose Beratung ist eine hervorragende Möglichkeit, um erste Schritte zu planen und sich professionell beraten zu lassen.

Dadurch werden Prozesse standardisiert, und alle Mitarbeiter wissen genau, welche Schritte bei der Datensicherung einzuhalten sind. So minimieren Sie das Risiko für Sicherheitslücken mit der Einführung eines ISMS nach ISO 27001.

Start der Beratung

Unser Team wird sich intensiv mit Ihren spezifischen Bedürfnissen auseinandersetzen, um eine maßgeschneiderte Strategie zu entwickeln.

Wir planen regelmäßige Meetings, um den Fortschritt zu überprüfen und sicherzustellen, dass alle Maßnahmen im Einklang mit Ihren Erwartungen stehen. Während dieser Phase werden wir auch relevante Analysen durchführen und Ihnen wertvolle Einblicke geben, die Ihnen helfen, informierte Entscheidungen zu treffen.

Unser Ziel ist es, Sie bestmöglich zu unterstützen und einen transparenten Kommunikationsfluss zu gewährleisten.

Vorteile einer Beratung in der Informationssicherheit

Durch unsere Beratung sichern Sie nicht nur Ihre IT-Infrastruktur, sondern schaffen auch Vertrauen bei Kunden und Geschäftspartnern. Sie profitieren von einem strukturierten Ansatz zur Risikominimierung und jahrelang aufgebautem Know-how.

Profitieren Sie von unseren zertifizierten Consultants

Unsere erfahrenen Consultants sind gemäß 27001 und TISAX® zertifiziert und bringen umfangreiche Branchenkenntnisse und Praxiserfahrung aus über 50 Projekten ein.

Über den Berater

Can Adiguzel ist der Gründer von 360 Digital Transformation. Er ist TISAX-Berater und ISO 27001 Lead Auditor. Er ist seit mehr als 11 Jahren im IT-Projektmanagement tätig. Seine Leidenschaft ist die Informationssicherheit für den Mittelstand und er hilft dem Mittelstand bei der Bewältigung seiner Herausforderungen im Bereich der Informationssicherheit mit einem praxisnahen Beratungsansatz.

Individuell zugeschnittene Lösungen

Wir bieten keine Lösungen von der Stange. Jede Maßnahme wird individuell auf Ihr Unternehmen und Ihre Bedürfnisse abgestimmt.

Reichhaltige Expertise

Mit unserer Expertise im Bereich Informationssicherheit unterstützen wir Sie bei der Umsetzung bewährter Sicherheitsmaßnahmen und der Erfüllung gesetzlicher Vorgaben.

Kundenrezensionen

Unser Ziel ist es, 120% Kundenzufriedenheit zu erreichen. Deshalb werden wir unser Bestes geben, bis wir dieses Niveau erreichen. Hier sind ein paar Rezensionen unserer Kunden.

CEO, Co-Founder

Geschäftsführerin

Business Development Automotive

Geschäftsführer

Mit 360DT haben wir einen Partner gefunden der sehr professionell und kompetent agiert; ist technisch und fachlich fit, so dass die Maßnahmen und Abstimmungen mit den Fachabteilungen wie IT, Datenschutz, QMB, Management immer auf Augenhöhe erfolgte und wir daher sehr zielgerichtet das Projekt erfolgreich umsetzen konnten.

CTO

360 Digital Transformation hat sich als zuverlässiger und kompetenter Partner bei der Umsetzung unseres TISAX® Label-AL3 erwiesen.

Geschäftsführer