Vertrauliche Daten schützen, Risiken minimieren und Vertrauen stärken – die ISO 27001 Zertifizierung schafft die Basis für ein professionelles Informationssicherheits-Management. Sie hilft Unternehmen, klare Strukturen und Prozesse einzuführen, um Datenverluste oder Sicherheitsvorfälle gezielt zu vermeiden. Entdecken Sie, wie dieser Standard Ihr Unternehmen sicherer macht und gleichzeitig Ihre Wettbewerbsfähigkeit stärkt.

Das wichtigste zusammengefasst:

- Die ISO 27001-Zertifizierung basiert auf der Einführung eines Informationssicherheitsmanagementsystems (ISMS), das als strategisches Werkzeug zum Schutz sensibler Daten in Ihrem Unternehmen dient.

- Sie beinhaltet ein strukturiertes Risikomanagement, um Bedrohungen frühzeitig zu erkennen, zu bewerten und gezielt Gegenmaßnahmen einzuleiten.

- Die Norm unterstützt Unternehmen bei der Compliance mit gesetzlichen Anforderungen, wie z. B. der DSGVO (Datenschutz-Grundverordnung), und erleichtert die Nachweisführung.

Welche Relevanz hat eine Zertifizierung nach ISO 27001 für KMUs und warum verlangen Auftraggeber diese Zertifizierung?

Immer mehr Auftraggeber verlangen von ihren Geschäftspartnern eine ISO 27001-Zertifizierung, insbesondere in sicherheitskritischen Branchen wie Industrie, Maschinenbau oder Softwareentwicklung.

Der Grund liegt in der wachsenden Bedeutung der Informationssicherheit: Auftraggeber möchten sicherstellen, dass vertrauliche Daten und Geschäftsgeheimnisse bei ihren Partnern geschützt sind.

Für klein- und mittelständische Unternehmen (KMU) bietet die Zertifizierung jedoch nicht nur einen Wettbewerbsvorteil, sondern auch klare betriebliche Vorteile:

- Stärkere Kundenbindung: Auftraggeber bevorzugen Partner, die höchste Standards in der Informationssicherheit garantieren.

- Erhöhte Attraktivität: ISO 27001-zertifizierte Unternehmen wirken professioneller und vertrauenswürdiger.

- Risikominimierung: Durch die Einführung eines Informationssicherheitsmanagementsystems (ISMS) lassen sich Cyberangriffe und Datenverluste effektiv verhindern.

- Compliance-Erleichterung: Die Zertifizierung hilft bei der Einhaltung gesetzlicher Vorgaben wie der DSGVO und anderen branchenspezifischen Anforderungen.

Die Zertifizierung ist für KMUs ein Zeichen von Professionalität und ein klarer Vorteil bei der Zusammenarbeit mit anspruchsvollen Auftraggebern.

Die Rolle des Informationssicherheits-managementsystems (ISMS) in der Zertifizierung

Das ISMS benötigt Sicherheitsrichtlinien, die definieren, wie Informationen geschützt werden.

Ein Informationssicherheitsmanagementsystem (ISMS) bildet das Herzstück der ISO 27001-Zertifizierung. Damit es seine Funktion erfüllen kann, braucht es klare, gut durchdachte Sicherheitsrichtlinien. Diese Richtlinien legen fest, wie Daten und Informationen im Unternehmen geschützt werden – von der Zugriffskontrolle bis hin zur Verschlüsselung.

Diese Vorgaben schaffen nicht nur einheitliche Standards für den Umgang mit sensiblen Informationen, sondern fördern auch das Bewusstsein der Mitarbeitenden für mögliche Risiken. So wird Informationssicherheit zu einem festen Bestandteil der Unternehmenskultur.

Das ISMS unterstützt die IT-Sicherheit durch Maßnahmen wie den Einsatz von Firewalls, um Bedrohungen abzuwehren.

Ein ISMS unterstützt die IT-Sicherheit durch die Einführung technischer und organisatorischer Maßnahmen. Dazu gehört beispielsweise der Einsatz moderner Firewalls, die unbefugte Zugriffe und Cyberangriffe abwehren. Ergänzend sorgen regelmäßige Updates und Sicherheitsüberprüfungen dafür, dass das System stets auf dem neuesten Stand bleibt.

Mit diesen Maßnahmen wird die Basis für einen zuverlässigen Schutz vor Bedrohungen gelegt. Gleichzeitig leisten die Maßnahmen einen wichtigen Beitrag zur langfristigen Resilienz des Unternehmens.

Die Bedeutung der Dokumentation bei der ISO 27001-Zertifizierung

Die ISO 27001 Anforderungen verlangen eine umfassende Dokumentation aller Prozesse, Richtlinien und Maßnahmen, die im Rahmen des ISMS definiert und umgesetzt werden. Die Dokumentation ist ein zentraler Baustein der ISO 27001-Zertifizierung und dient als Nachweis für die Wirksamkeit des Informationssicherheitsmanagementsystems (ISMS).

Dabei geht es sowohl um die Erfassung der Abläufe als auch um die Sicherstellung ihrer Einhaltung. Eine präzise und systematische Dokumentation hilft, Verantwortlichkeiten klar zuzuweisen und Schwachstellen frühzeitig zu identifizieren.

Darüber hinaus erleichtert die Dokumentation interne und externe Audits, indem sie die Transparenz erhöht und den Fortschritt bei der Umsetzung von Sicherheitsmaßnahmen messbar macht. So wird sie zur Grundlage für eine kontinuierliche Verbesserung der Informationssicherheit im Unternehmen.

Risikomanagement: Basis für ein robustes Firmen Sicherheitskonzept

Risikobewertung als erster Schritt

Ein effektives Risikomanagement beginnt mit einer umfassenden Risikobewertung. Hierbei werden potenzielle Gefahren systematisch identifiziert, analysiert und nach ihrer Eintrittswahrscheinlichkeit und möglichen Auswirkungen bewertet. Oft kommt dabei eine Risikomatrix zum Einsatz, die Risiken übersichtlich klassifiziert und priorisiert.

Auf Grundlage dieser Bewertung entsteht ein Maßnahmenkatalog, der gezielte Strategien zur Risikominderung vorschlägt. Dieser Katalog basiert auf einer Gap-Analyse, die Schwächen in der Informationssicherheit, organisatorischen Prozessen oder physischen Infrastruktur aufdeckt. Die darin definierten Maßnahmen – wie zusätzliche Zugriffskontrollen, regelmäßige Sicherheitsupdates oder Notfallpläne – dienen dazu, Risiken auf ein akzeptables Maß für das Management zu reduzieren.

Wenn Ihr Lieferant ein Label bis Datum X verlangt, wird Zeit plötzlich zum Risikofaktor. Ohne strukturierte Risikoanalyse bleibt unklar, wo Verzögerungen drohen – ob in der Dokumentation, der Auditvorbereitung oder der technischen Umsetzung. Eine gezielte Bewertung dieser Risiken schafft Klarheit über kritische Abhängigkeiten und priorisiert Maßnahmen, bevor Engpässe entstehen.

Mit unserem Schnellcheck „Timeline verifizieren“ prüfen unsere Berater, ob Ihr Zertifizierungsfahrplan realistisch ist. Sie erhalten eine fundierte Basis, um Zeitrisiken durch präventive Beratung zu minimieren.

Kontinuierliche Verbesserung und interne Audits

Die ISO 27001-Norm legt großen Wert auf die kontinuierliche Verbesserung des Informationssicherheitsmanagementsystems (ISMS). Ein zentrales Werkzeug hierfür sind regelmäßige interne Audits, welche durch externe Berater durchgeführt werden können. Diese Audits prüfen, ob die definierten Maßnahmen konsequent umgesetzt werden und ihren Zweck erfüllen.

Dabei werden Abweichungen von den Richtlinien identifiziert, analysiert und durch gezielte Anpassungen behoben. So wird das ISMS zu einem dynamischen System, das sich an veränderte Bedrohungslagen oder neue regulatorische Anforderungen anpasst. Dieser iterative Ansatz stärkt nicht nur die Informationssicherheit, sondern steigert auch das Vertrauen in die Prozesse des Unternehmens – intern wie extern.

4. Compliance und branchenspezifische Anforderungen für eine ISO 27001 Zertifizierung

4.1. Einhaltung gesetzlicher Vorgaben

Die ISO 27001 unterstützt Unternehmen dabei, gesetzliche Vorgaben wie die DSGVO einzuhalten. Die Benennung eines Datenschutzbeauftragten, der sicherstellt, dass der Umgang mit personenbezogenen Daten den rechtlichen Standards entspricht, ist ab einer bestimmten Anzahl von Mitarbeitern verpflichtend.

Darüber hinaus lässt sich die ISO 27001 nahtlos mit anderen Normen wie der ISO 9001 oder TISAX kombinieren. Diese Integration ermöglicht es, Qualitätsmanagement und Informationssicherheitsmanagement effizient zu vereinen. Dadurch profitiert Ihre Firma von einem ganzheitlichen Ansatz, der sowohl Sicherheit als auch Qualität in den Mittelpunkt stellt.

4.2. Branchenspezifische Sicherheitsanforderungen

In Branchen wie dem Maschinenbau und insbesondere in Industrie 4.0 Anwendungen spielt die Sicherheit von IoT-Systemen eine zentrale Rolle. Die zunehmende Vernetzung von Maschinen und Geräten bringt neue Herausforderungen mit sich, die gezielte Sicherheitsmaßnahmen erfordern.

Speziell entwickelte Sicherheitskonzepte für den Netzwerkschutz sind dabei unverzichtbar, um sensible Daten und Systeme vor Cyberangriffen zu schützen. Diese branchenspezifischen Anforderungen unterstreichen, wie wichtig individuelle Ansätze für eine effektive Informationssicherheit sind.

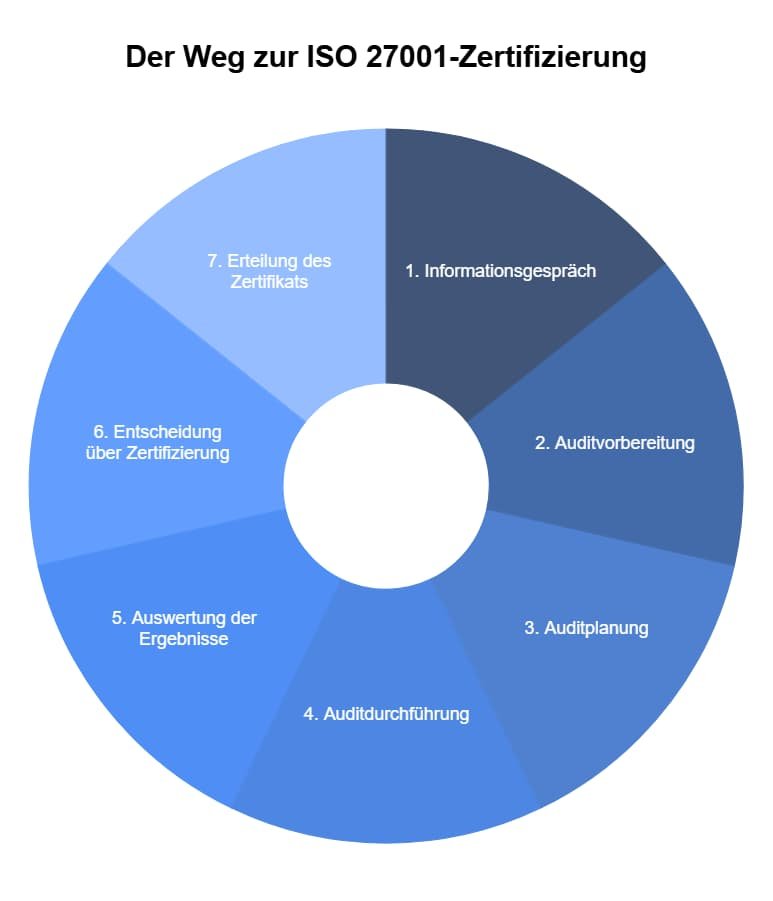

5. Der Zertifizierungsprozess und die Rolle externer Audits

5.1. Vorbereitung und Durchführung des ISO 27001 Zertifizierungsaudits

Der Zertifizierungsprozess wird durch ein externes Audit abgeschlossen. Ein unabhängiger Auditor überprüft dabei, ob das Informationssicherheitsmanagementsystem (ISMS) alle Anforderungen der ISO 27001 erfüllt. Diese Prüfung stellt sicher, dass das ISMS sowohl technisch als auch organisatorisch den Vorgaben entspricht. Nach einem bestandenen Audit erhält das Unternehmen sein Zertifikat.

Nach der erfolgreichen Erstprüfung folgen jährliche Überwachungsaudits. Diese Audits gewährleisten, dass die einmal erlangte Zertifizierung nicht nur Bestand hat, sondern das ISMS kontinuierlich verbessert wird und auf aktuelle Herausforderungen reagiert.

5.2. Verantwortung und Unterstützung durch das Management

Die Unabhängigkeit des Auditors ist ein zentraler Bestandteil des Zertifizierungsprozesses. Gleichzeitig ist die Unterstützung der Geschäftsleitung unerlässlich. Die ISO 27001 verlangt ein aktives Engagement des Managements, um die erfolgreiche Implementierung und den langfristigen Betrieb des ISMS sicherzustellen. Schlussendlich trägt das Management die Verantwortung und haftet für die Wirksamkeit des ISMS

Hier finden Sie eine ausführliche Übersicht über die Dauer und Kosten einer ISO 27001 Zertifizierung.

Welche Neuerungen hat der ISO Standard aufgenommen, die im Ablauf einer ISO 27001 Zertifizierung zu berücksichtigen sind?

Die ISO 27001 wurde durch das sogenannte Annex A im Februar 2024 erweitert, um den Klimawandel stärker zu berücksichtigen. Die Änderungen sind Teil einer übergreifenden Anpassung der ISO-Managementsystem Normen, um Unternehmen bei der Erreichung internationaler Klimaziele zu unterstützen.

Relevante Punkte:

- Kapitel 4.1: Organisationen müssen im Rahmen der Kontextanalyse prüfen, inwieweit der Klimawandel für sie relevant ist, und ihn in ihr Managementsystem integrieren.

- Kapitel 4.2: Die Anforderungen der Interessengruppen in Bezug auf den Klimawandel sind zu berücksichtigen.

Diese Änderungen gelten auch für die ISO 27001 und zielen darauf ab, dass Unternehmen ihre Auswirkungen auf den Klimawandel sowie umgekehrt dessen Einfluss auf das Unternehmen systematisch betrachten.

Die Zertifizierungsstelle prüft diese Aspekte im ISO 27001-Zertifizierungsaudit ab. Eine Nichtberücksichtigung führt zu einer festgestellten Nichtkonformität, die unmittelbar behoben werden muss.

Über den Autor

Can Adiguzel ist der Gründer von 360 Digital Transformation. Er ist TISAX-Berater und ISO 27001 Lead Auditor. Er ist seit mehr als 11 Jahren im IT-Projektmanagement tätig. Seine Leidenschaft ist die Informationssicherheit für den Mittelstand und er hilft dem Mittelstand bei der Bewältigung seiner Herausforderungen im Bereich der Informationssicherheit mit einem praxisnahen Beratungsansatz.