PENETRATION TESTING SERVICES FÜR DEN MITTELSTAND: SCHNELL UND WERTVOLL

Wir haben unsere Penetration Testing Services speziell für den Mittelstand konfiguriert. Wollen Sie Ihre Informationssicherheit und IT-Sicherheit testen? Brauchen Sie eine Expertenanalyse für Ihre SaaS-Lösung? Oder haben Sie bereits ISO 27001, TISAX® oder IATF-Audit? Kein Problem, wir helfen Ihnen gerne weiter.

Penetration Testing Services, auch Pentest genannt, sind eines der beliebtesten Themen in der heutigen Welt der Informationssicherheit. Es handelt sich dabei um ein Sicherheitstestverfahren, mit dem Sicherheitsschwachstellen in Computersystemen, Netzwerken und Webanwendungen aufgespürt werden sollen.

Diese Sicherheitstests werden von „autorisierten“ Personen (so genannten ethischen Hackern) durchgeführt, um Logikfehler und Schwachstellen in den angegebenen Informationssystemen aufzuspüren und die Ausnutzung dieser Sicherheitslücken durch böswillige Personen zu verhindern. Dadurch werden Maßnahmen zur Erhöhung des Sicherheitsniveaus der getesteten Umgebungen vorgeschlagen. Der Hauptzweck eines Penetrationtests besteht darin, die betreffende Schwachstelle auszunutzen und zu versuchen, sich auf eine Weise unbefugten Zugang zu verschaffen, ohne das System zu beschädigen, und nicht nur Schwachstellen aufzuspüren.

Penetration Testing Services: unsere Erfahrungen

Mit unseren Penetrationtests, helfen wir Ihnen, das Sicherheitsniveau Ihrer technischen Infrastruktur zu verstehen, führen Sie durch den Prozess und liefern Ihnen einen umfassenden Bericht. Darüber hinaus stellen wir Ihnen die notwendigen Vorkehrungen zur Verfügung, um die von unseren ethischen Hackern aufgedeckten Schwachstellen zu beseitigen.

Unser Team hat über 7 Jahre Erfahrung im Netzwerk- und Web-Applikations-Pentesting. Im Laufe dieser Zeit haben wir mit verschiedenen Kunden in ganz Deutschland zusammengearbeitet. Unser flexibler, agiler und kundenorientierter Ansatz hilft uns, qualitativ hochwertige Ergebnisse zu liefern.

Wozu brauche ich einen Penetrationtest?

Sicherheitsschwachstellen in Ihrer Anwendung, Ihrem Netzwerk oder Ihrem System. So können Sie sie beheben, bevor Angreifer diese Probleme ausnutzen. Es gibt keine Definition für ein zu 100 % sicheres System, und die Techniken, mit denen Angreifer das System ausnutzen können, sind unbegrenzt. Die Möglichkeiten der Techniken variieren je nach der Erfahrung der Angreifer mit Betriebssystemen, Softwareentwicklungskenntnissen und Informationssystemen. Außerdem ist es immer eine gute Wahl, die Sicherheitsschwachstellen in Ihren Informationssystemen von einer dritten Partei überprüfen zu lassen.

Im Folgenden finden Sie einige Vorteile, die sich aus der Zusammenarbeit mit unseren Penetration Testing Services realisieren:

- erhöhte Information, sowie IT-Sicherheit

- Pentestbericht für Ihre ISO 27001, TISAX® oder IATF Zertifizierungen

- Vermeidung und/oder Minimierung von Schäden aus Cyber-Angriffen

- verstärktes Bewusstsein Ihrer Mitarbeiter

Falls Sie eingehende Informationen über die Penetrationtests benötigen, kontaktieren Sie uns gerne.

- unsere Pentester werden individuell für Ihr Projekt arbeiten, um die Sicherheitslücken exploitieren

- keine versteckten oder zusätzlichen Kosten, individuelle Pauschalpreise für Ihre Pentests

- faire Preisestruktur je nach Firmen-und Netzwerkgröße

- Orientierung unserer Pentests nach Ihren Anforderungen, kein One-Size-Fits-All-Ansatz

Oder haben Sie Fragen über das Penetrationtest-Verfahren? Dann vereinbaren Sie einen kostenlosen und unverbindlichen Termin mit uns.

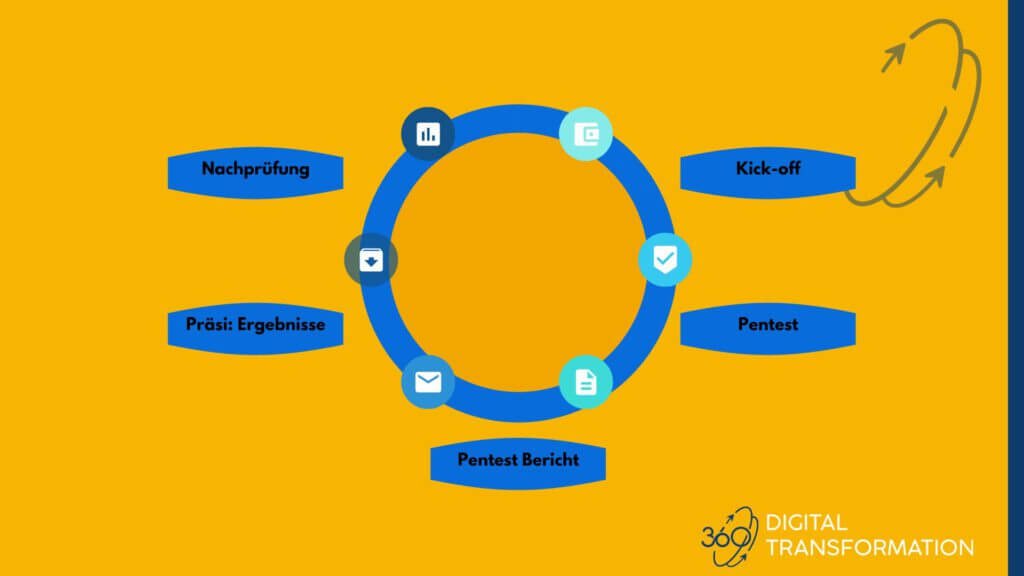

Ein typischer Ablauf eines Penetrationtests Ablauf besteht aus den unten aufgeführten Schritten:

-

- Kundengespräch (Sammeln von Informationen und Besprechung der Testbedingungen)

- Kick-off (Scannen des Testumfangs)

- Einrichten des VPN Zugangs von einem deutschen Server auf Ihre In-Haus Installation, damit alle Scanergebnisse auf Ihrer Infrastruktur verbleiben können

- Schwachstellen-Scan (Scannen der vom Kunden bereitgestellten Netzwerke)

- Manuelle Exploitations (Aufspüren von Fehlalarmen, Versuch, sich unerlaubten Zugang zu verschaffen)

- Szenarioausführung (vordefinierte Szenarien mit oder ohne Vorkenntnisse über Systeme)

- Pentest-Bericht (einschließlich der entdeckten Schwachstellen und Maßnahmen gegen diese)

- Abschlussbesprechung (Präsentation des Testberichts und der Vorschläge)

- nachträgliche Prüfung, ob die umgesetzte Maßnahmen ausreichend waren (wenn erforderlich)

Was sind die Kosten für die Penetration Testing Services?

Natürlich variieren die Kosten für die Penetrationtests von Unternehmen zu Unternehmen. Jedoch haben wir die verfügbaren Optionen mit den entsprechenden Preisspannen zusammengefasst. Die Kosten von Penetrationtests werden meistens von zwei Faktoren beeinflusst, die im Detail erläutert werden:

- Größe und Komplexität Ihres Netzwerks und Ihrer Firma: Selbstverständlich ist der Schwachstellen-Scan abhängig von der Anzahl der Netzwerkkomponenten, Server, Standorte, usw.

- Testdauer und Methode: Black-box, White-box, oder Gray-box? Vielleicht wollen wir den “Time-Boxed” Ansatz verfolgen. Ihre genaue Anforderung definiert die Testdauer und dadurch die Kosten.

Insgesamt liegt der Budgetbedarf für den Penetrationtest für eine mittelständische Firma zwischen 4.000-10.000€. Berücksichtigen Sie den Aufwand bei einem Cyber-Angriff, zahlt sich der Penetrationtest bereits aus, wenn Sie nur einen durchschnittlichen Angriff vermeiden können, was in den meisten Fällen der Fall ist.

Wir sind für Sie da, damit Sie Ihr Pentestergebnis mit weniger Kosten und schneller erhalten können.

Haben Sie Fragen über das Thema Penetrationtests? Dann vereinbaren Sie einen kostenlosen Termin.

Wollen Sie schon mit Ihren Penetrationtests starten? Dann buchen Sie unsere Schwachstellen-Scan, damit Sie Ihre Sicherheitslücken kennen und die nächsten Schritte definieren können.

Welche Arten von Penetrationtests gibt es?

Netzwerk-Penetrationtest

Wenn sich der Penetrationtest um Ihr Netzwerk dreht, handelt es sich um einen Netzwerk-Penetrationtest. Die Firewalls, Server, WLANS, VLANS und VPN Zugänge werden auf Sicherheitslücken und Schwachstellen getestet.

Es erfolgt eine Bewertung der Netzwerkinfrastruktur vor Ort und in der Cloud, wie z. B. virtuelle Systemhosts, Router und Switches. Ein Pentest kann entweder als interner Penetrationstest durchgeführt werden, der sich auf Ressourcen innerhalb des Unternehmensnetzwerks konzentriert, oder als externer Penetrationstest, der auch die Infrastruktur des Unternehmensnetzwerks ins Visier nimmt, die über das Internet erreichbar ist. Um einen Test zu planen, müssen Sie die Anzahl der zu testenden internen und externen IPs sowie die Größe des Subnetzes kennen.

Web-Applikations-Penetrationtest

Hierbei handelt es sich um eine umfassende Bewertung von Websites und benutzerdefinierten Anwendungen, die speziell über das Internet bereitgestellt werden, wobei Codierungs- und Entwicklungsfehler aufgedeckt werden, die böswillig ausgenutzt werden könnten. Bevor ein Web-Pentest in Angriff genommen wird, muss unbedingt geklärt werden, wie viele Anwendungen getestet werden müssen, einschließlich der Anzahl der statischen Seiten, der dynamischen Seiten und der zu prüfenden Eingabefelder.

Testen von mobilen Anwendungen

Authentifizierung, Autorisierung, Datenlecks und Sitzungsverarbeitung zu ermitteln. Um einen Pentest durchführen zu können, müssen die Tester sowohl die Betriebssystemtypen als auch die Versionen kennen. Die Tester können sie auch verwenden, um eine Anwendung zu testen, die Anzahl der API- Aufrufe und Jailbreak-Anforderungen zu erfahren.

Gesamteschaden in Deutschland 2021

Meldungen an deutsche Netzbetrieber

BOT-Infektionen deutscher Systeme pro Tag

neuer Varianten schädlicher Programme pro Tag

*Quelle: Die Lage der IT-Sicherheit in Deutschland 2021 BSI

Social Engineering ist einer der vielen möglichen Wege für Hacker, in Ihre Umgebung einzudringen. Obwohl Unternehmen viel Geld in Sicherheitshardware und -software investieren, sind die Mitarbeiter das schwächste Glied in der Kette. Hacker wissen das sehr gut! Da Hacker auch viel Zeit haben, recherchieren sie die Social-Media-Konten der Mitarbeiter und versuchen, eine E-Mail zu generieren, um sie zu überreden, auf den in der E-Mail angegebenen Link zu klicken oder den Anhang herunterzuladen. Natürlich ist der Link oder die Datei schädlich und könnte dem Hacker die Möglichkeit geben, in Ihre Systeme einzudringen.

Das Versenden von E-Mails mit schädlichen Links, Dateien und Software wird im Allgemeinen als Phishing bezeichnet. Bitte beachten Sie, dass hier keine schädliche Verbindung besteht, sondern nur Informationen abgefragt werden. Auf der anderen Seite sind Social-Engineering-Angriffe personalisiert und Hacker benötigen viel Zeit.

Dann werfen Sie einen Blick auf unseren Blogbeitrag: Penetrationtests: Alles was Sie wissen müssen, in dem wir die Penetration Testing Services im Detail erklären. Oder schauen Sie mal in unsere FAQ nach. Sind Ihre Fragen nicht beantwortet? Dann vereinbaren Sie einen Termin mit uns.

Welche technische Voraussetzungen gibt's für einen Pentest?

Um einen sicheren Zugriff zu erstellen, brauchen wir einen VPN Zugang sowie eine VM, die alle Subnets erreichen kann, und einen AD Benutzer für Identity und Access Management Prüfungen.

Wie lange dauert ein Penetrationtest?

Es kommt auf Ihre Netzwerkgröße und Anforderungen an. Ein Penetrationtest kann zwischen einer Woche und drei Wochen dauern.

Wie hoch sind die Kosten für einen Penetrationtest?

Es ist natürlich abhängig von der Komplexität des Projekts. Die Kosten belaufen sich auf 4000-10.000 €. Falls Sie weitergehende Informationen über die Penetrationstest-Kosten benötigen, fordern Sie direkt ein Angebot an.

Welches Tool benutzen Sie?

Wir nutzen die Kombination aus Open Source Kali Linux und lizenzierten Tenable Nessus (oder Greenbone) um unsere Penetrationstests durchzuführen.

Nein, Sie werden keine Lizenzkosten zahlen. Unser Tooling ist in Ihrem Angebot inbegriffen.

Führen Sie eine Nachprüfung durch?

Je nach Ihren Anforderungen und Ihrem Prüfungsziel, bieten wir die Möglichkeiten an, eine Nachprüfung durchzuführen.