Die NIS-2-Richtlinie stellt Unternehmen vor neue Herausforderungen in der IT-Sicherheit. Besonders in der Industrie, wo vernetzte Systeme und kritische Infrastrukturen im Fokus stehen, sind gezielte Maßnahmen erforderlich, um den gesetzlichen Anforderungen gerecht zu werden.

Unser Guide bietet Ihnen eine praxisnahe Einführung in die Umsetzung der NIS-2-Richtlinie für Industrieunternehmen in Deutschland. Sie erfahren, welche neuen Verpflichtungen auf Sie zukommen, wie Sie Sicherheitsmaßnahmen effizient umsetzen und welche Schritte notwendig sind, um Ihre Organisation langfristig abzusichern.

Nutzen Sie diesen Leitfaden, um sich optimal auf die regulatorischen Anforderungen vorzubereiten und die Cyber-Resilienz Ihres Unternehmens zu stärken.

1. Verstehen der NIS-2 Richtlinie

1.1 Was ist die NIS-2 Richtlinie?

Die NIS-2 Richtlinie ist eine europäische Richtlinie, die im Dezember 2022 vom Europäischen Parlament verabschiedet wurde. NIS ist die Abkürzung für Network Information Security. NIS-2 ist die Weiterentwicklung der NIS-1 Richtlinie, die im Jahr 2016 von der EU verabschiedet wurde.

Die Mitgliedstaaten waren verpflichtet, diese Richtlinie bis zum 17. Oktober 2024 in nationales Recht umzusetzen. In Deutschland wurde diese Frist jedoch nicht eingehalten. Aufgrund vorgezogener Wahlen konnte das parlamentarische Verfahren zum NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS2UmsuCG) nicht abgeschlossen werden. Mit einer Beschlussfassung durch den deutschen Bundestag wird im Jahr 2025 gerechnet.

Der Unterschied oder besser gesagt der Hintergrund von NIS-2 ist recht umfangreich geworden. Mit der NIS2 Regelung wurden die Anforderungen an die Informationssicherheit im Unternehmen definiert.

Ziel ist es, ein Informationssicherheitsmanagementsystem (ISMS) zu etablieren, damit Unternehmen einen risikobasierten Ansatz und entsprechende Maßnahmen gegen Cyberrisiken implementieren und deren Wirksamkeit überprüfen können.

Darüber hinaus sind die Verantwortlichkeiten der Geschäftsleitung sowie die Meldepflichten Schwerpunkte der NIS2-Richtlinie.

Die NIS2 betrifft ca. 30.000 Unternehmen in Deutschland. Die meisten davon sind Industrieunternehmen. In diesem Artikel erklären wir in einfacher Form, was das für Ihr produzierendes Unternehmen bedeutet, welche Vorteile es bringt und welcher Aufwand dahintersteckt.

1.2 Welche Unternehmen sind von NIS2 betroffen?

In der NIS-2-Richtlinie gibt es 2 Kategorien: besonders wichtige und wichtige Einrichtungen. Darüber hinaus gibt es weitere Voraussetzungen wie Mitarbeiterzahl und/oder Umsatz.

Mittlere Unternehmen: 50-249 Beschäftigte oder 10-50 Mio. Euro Umsatz, < 43 Mio. Euro Bilanz

Große Unternehmen: min. 250 Mitarbeitende oder min. 50 Mio EUR Umsatz

Eine umfassende Übersicht finden Sie in unserem Artikel NIS-2 Checkliste für betroffene Organisationen. Dort gibt es auch unsere Checkliste zum Download.

Wenn Ihr Unternehmen in eine der folgenden Kategorien und Anwendungsbereiche fällt, ist es sehr wahrscheinlich, dass Sie NIS-2 umsetzen müssen:

- Betreiber kritischer Anlagen / Kritische Infrastrukturen (KRITIS)

- Vertrauensdienste Anbieter

- Andere kritische Dienste (Bank- und Finanzwesen, digitale Infrastruktur, öffentliche Verwaltung, Raumfahrtindustrie, Post- und Paketdienste, Abfall- und Entsorgungswirtschaft, chemische Industrie (Herstellung und Vertrieb), Lebensmittelproduktion und -handel, verarbeitendes Gewerbe, digitale Dienstleister, Forschung und Entwicklung)

Sie sind sich nicht sicher? Dann nutzen Sie die offizielle BSI Betroffenheits-Check-Seite, um Ihre Betroffenheit zu überprüfen: https://betroffenheitspruefung-nis-2.bsi.de/

Da das NIS2-Umsetzungsgesetz eine gesetzliche Vorgabe ist, kann eine Nichtumsetzung erhebliche Konsequenzen nach sich ziehen.

Betroffene Unternehmen, die NIS-2 nicht umsetzen, müssen mit hohen Bußgeldern von bis zu 10 Millionen Euro oder 2 % des weltweiten Jahresumsatzes rechnen. Verantwortliche Manager können persönlich haftbar gemacht und vorübergehend von ihren Aufgaben entbunden werden.

Ohne Umsetzung gehen praktische Vorteile im Kampf gegen Cyberkriminalität verloren, da Sicherheitslücken unentdeckt bleiben. Zudem drohen Reputationsverluste und Misstrauen der Kunden, was zu langfristigen wirtschaftlichen Schäden führen kann.

1.3 Welche Unterschiede bestehen zu ISO 27001 & TISAX®

Jedes ISMS ist anders. Man darf nicht vergessen, dass die Grundkonzepte Asset Management, darauf aufbauend Risikomanagement, Schulungen, interne Audits, Managementbewertung und der PDCA-Zyklus die Basis für ein solides ISMS sind. Und die Mutter aller ISMS Standards ist weltweit und branchenunabhängig die ISO 27001 Norm.

TISAX® ist ein ISMS-Standard für die Automobilindustrie und basiert auf ISO 27001. Die Anforderungen von TISAX® sind konkreter beschrieben. Trotzdem haben alle ISMS Systeme – wenn richtig implementiert und mit dem richtigen Scope – mindestens 80% der Basis des ISMS Standards.

Das bedeutet, wenn Ihr Unternehmen ISO 27001 und/oder TISAX® hat, haben Sie bereits zwischen 80% und 90% der NIS-2 Anforderungen umgesetzt.

Unternehmen, die bereits nach ISO 27001 und/oder TISAX® zertifiziert sind, müssen noch zusätzliche Maßnahmen ergreifen, um die Anforderungen von NIS-2 zu erfüllen.

Dazu gehören strengere Meldepflichten für Sicherheitsvorfälle innerhalb von 24 bis 72 Stunden, erweiterte Risikomanagementmaßnahmen sowie eine verstärkte Kontrolle der Cybersicherheit in der gesamten Lieferkette.

Darüber hinaus wird die Unternehmensleitung explizit in die Verantwortung genommen, muss sich aktiv an Sicherheitsstrategien beteiligen und sicherstellen, dass die gesetzlichen Anforderungen nachweislich erfüllt werden, um Sanktionen und Haftungsrisiken zu vermeiden.

Wir helfen Ihnen gerne, das GAP zwischen ISO 27001 und/oder TISAX® mit NIS2 zu schließen.

2. Vorbereitung auf die Umsetzung von NIS2

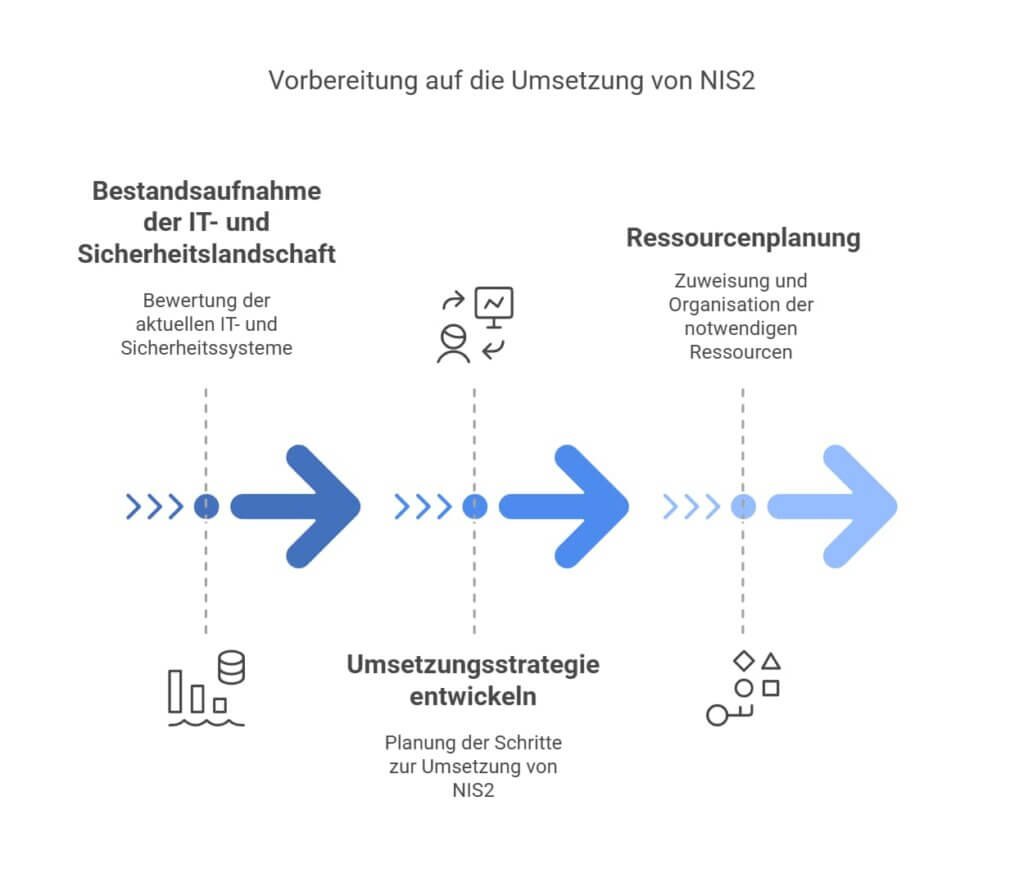

Nachfolgend sind die Verfahren zur Vorbereitung und Durchführung eines NIS2-Projekts aufgeführt.

2.1 Bestandsaufnahme der IT- und Sicherheitslandschaft

Um ein erfolgreiches NIS-2 Projekt zu starten, ist der erste Schritt eine Bestandsaufnahme durchzuführen. Dies erlaubt uns das Unternehmen zu verstehen und die konkreten Maßnahmen bis zur NIS2 Konformität festzulegen.

Die GAP Analyse hilft beiden Seiten nicht nur ein klares Verständnis über die “Ist-Situation” zu bekommen, sondern hilft auch bei der Identifikation von Sicherheitslücken.

Wie in anderen Sicherheits-Frameworks, z.B. ISO 27001 oder TISAX, ist eine GAP-Analyse, wenn sie richtig durchgeführt wird, ein unumgänglicher erster Schritt. Als erfahrenes Beratungsunternehmen haben wir eine Methodik entwickelt, mit der wir mehr als 40 Unternehmen erfolgreich geholfen haben.

Im Zuge der GAP-Analyse wird neben der Identifikation von Sicherheitslücken sowie konkreten Maßnahmen auch die Priorisierung (Kritikalität) der Maßnahmen festgelegt und ein entsprechender Projektplan erstellt. Eine GAP-Analyse ohne Projektplan ist wie ein Fußballspiel ohne Tore.

2.2 Erstellen einer Umsetzungsstrategie

Nach der Erstellung des Projektplans werden die Verantwortlichkeiten für jede Maßnahme sowie für jedes Deliverable der Projektphase definiert. Um klare Endpunkte für die Projektphasen zu haben, wird pro Projektphase ein Milestone definiert. Dies hilft, die Verantwortlichkeiten klar zu trennen sowie detaillierte und zeitorientierte Maßnahmenpläne zu erstellen.

Abschließend wird der Projektplan mit den verantwortlichen Personen und dem definierten Projektleiter festgelegt und von der Geschäftsleitung hinsichtlich der Ressourcen und der Projektunterstützung bestätigt. Ohne die Bestätigung des Managements kann keine NIS-2 Implementierung erfolgreich sein.

2.3 Ressourcenplanung

Die Ressourcenplanung spielt eine wichtige Rolle in der Realisierung eines NIS2-Projektes. Wie oben erwähnt, muss die Ressourcenplanung durchgeführt und mit dem Management abgestimmt werden. Es gibt jedoch unterschiedliche Erwartungen an interne und externe Ressourcen.

Eine externe Rolle wie z.B. CISO oder Information Security Officer und externe Beratung wird je nach Unternehmensgröße empfohlen und ist in der Industrie üblich. Es ist daher auch üblich, zu Beginn des Projekts die internen und externen Ressourcen festzulegen, damit die damit verbundenen Kosten und der Projektplan von der Unternehmensleitung genehmigt werden.

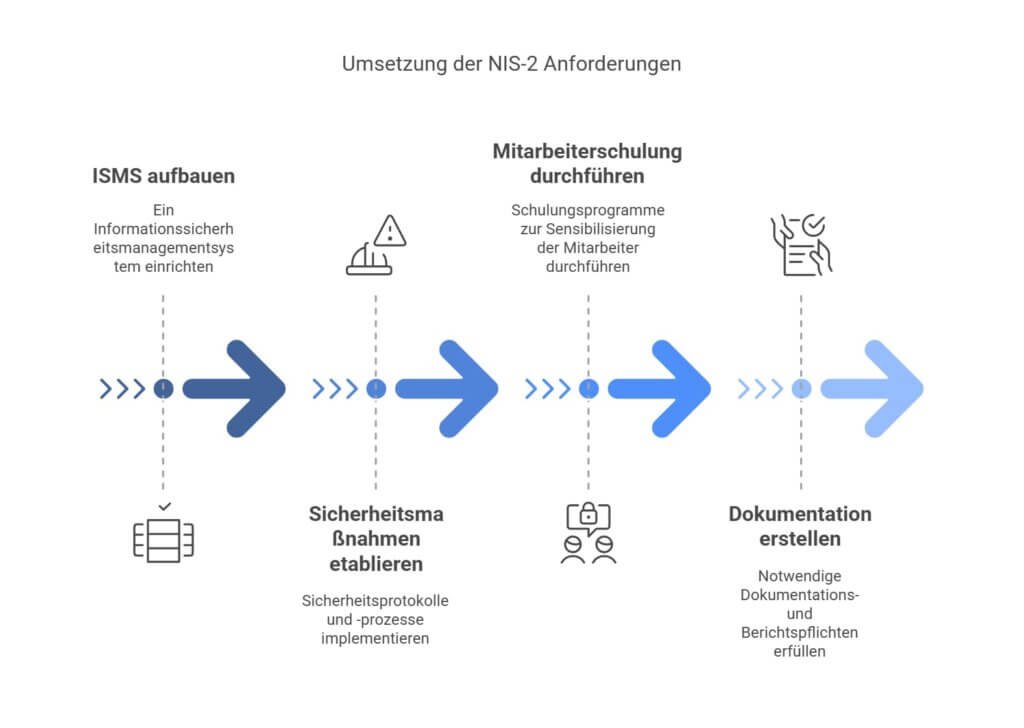

3. Schritt-für-Schritt Umsetzung der NIS-2 Anforderungen

Im Laufe der Jahre haben wir eine Methodik entwickelt, mit der wir Schritt für Schritt ein ISMS-Projekt umsetzen können, sei es NIS-2, ISO 27001 oder TISAX®. In den folgenden Abschnitten wird diese Methodik erläutert. Hier finden Sie eine ausführliche Übersicht zu den NIS2-Anforderungen.

3.1 Aufbau eines Informationssicherheitsmanagementsystems (ISMS)

Wie oben beschrieben, ist der erste Schritt eine GAP-Analyse. Während der GAP-Analyse werden die bestehenden Systeme (falls vorhanden) überprüft und deren Implementierung analysiert.

Dabei wird der Geltungsbereich des bestehenden ISMS berücksichtigt und der Anpassungsbedarf definiert. Zusätzlich werden bestehende Zertifizierungen QM, IATF o.ä. berücksichtigt, da mehrere Themen (Auditplanung, Dokumentenlenkung, Schulungen etc.) gemeinsam sein können und integriert werden können.

Wenn das Unternehmen kein bestehendes ISMS hat, muss dieses System von Grund auf neu aufgebaut werden.

Ein wichtiger Bestandteil eines ISMS ist das Risikomanagement. Ein etabliertes Risikomanagement (z.B. nach ISO 27005) hilft Unternehmen, ihren Risikoappetit zu definieren und eine entsprechende Risikobewertungsmethoden festzulegen. Anschließend wird die Risikobewertung durchgeführt und die Risikobetrachtung vorgenommen.

Unabhängig von bestehenden Systemen werden technische und organisatorische Maßnahmen (TOMs) definiert und Schritt für Schritt entsprechend der Kritikalität umgesetzt. Diese TOMs sind das Ergebnis der Risikobewertung und der Normanforderungen.

3.2 Sicherheitsmaßnahmen & Prozesse etablieren

Wenn ein Unternehmen die notwendigen TOMs definiert, beginnt gleichzeitig die Prozess Etablierung, da jedes ISMS einen gewissen Reifegrad benötigt. In der Regel ist ein Reifegrad zwischen 3 und 6 Monaten das Minimum für die jeweiligen Standards. Prozess Etablierung bedeutet kontinuierliche Verbesserung. Auch dies ist Bestandteil eines jeden ISMS.

Welche TOMs müssen implementiert werden?

Dies hängt davon ab, welche TOMs bisher umgesetzt wurden. Es kann sein, dass die technischen Maßnahmen aufgrund der Netzwerksicherheit, des Identitäts- und Zugriffsmanagements und/oder des Notfallmanagements umgesetzt werden müssen.

Das Business Continuity Management spielt mittlerweile eine große Rolle und wird täglich mehrfach umgesetzt.

3.3 Schulung & Sensibilisierung der Mitarbeiter

Eine der wichtigsten organisatorischen Maßnahmen ist die Sensibilisierung der Mitarbeiter (Security-Awareness-Trainings). Klassische Schulungen können durchgeführt werden. Mit Hilfe der Technik können aber auch zusätzliche Sensibilisierungsmaßnahmen wie Phishing-Kampagnen, interaktive E-Learnings sowie abteilungs- und themenspezifische Schulungen durchgeführt werden.

3.4 Dokumentation & Berichtspflichten

Was nicht dokumentiert ist, existiert nicht. Diese Aussage kennt jeder, der schon einmal an einem Audit teilgenommen hat. So ist es auch bei der Umsetzung von NIS2. Jeder für das ISMS relevante Prozess muss dokumentiert werden. Zusätzlich müssen die Prozesse (z.B. im Falle eines Incidents) festgelegt werden, um die Berichterstattung der vom Gesetzgeber definierten Meldestelle zur Verfügung zu stellen.

Wichtig zu erwähnen ist auch, dass die Nachweise über die Realisierung eines Prozesses (z.B. Prozess Back-Up Management und Nachweise über die regelmäßige Sicherung) dokumentiert und regelmäßig überprüft werden müssen. Interne und externe Audits sowie Managementbewertungen gehören selbstverständlich zu den Dokumentationspflichten.

4. Die Rolle externer Berater & Dienstleister

Bis hierher haben wir alle Aufgaben zusammengefasst. Nun stellt sich die Frage:

Wann ist ein externer Berater sinnvoll?

Diese Frage ist leicht zu beantworten. Wenn Sie entweder von den bestehenden Systemen oder von den bestehenden Mitarbeitern die notwendige Erfahrung haben und gleichzeitig die Ressourcen zur Verfügung stellen , kann es sein, dass ein externer Berater nicht notwendig ist.

Wir bezweifeln aber, dass klassische Unternehmen, die unter NIS-2 fallen, diese Erfahrung meist nicht im Haus haben. Daher ist es für 95% der Unternehmen sinnvoll, einen externen Dienstleister an Bord zu holen.

4.1 Wann ist ein externer Berater sinnvoll?

Diese Erfahrungen im eigenen Haus aufzubauen ist kosten- und meist auch zeitintensiv. Daher kann ein Beratungsunternehmen nicht nur bei der Umsetzung helfen, sondern am Ende des Tages auch Kosten sparen. Wie oben beschrieben, hilft ein Externer bei der Durchführung der GAP-Analyse, der Erstellung des Projekt- und Maßnahmenplans inklusive der Festlegung von Verantwortlichen. Er kann Sie beraten und mit einem Hands-on-Ansatz bei der Implementierung begleiten.

4.2 Auswahl eines passenden Beraters

Der Hands-on Approach, bei dem ein Beraterteam nicht nur die Beratung, sondern auch die Umsetzung der Maßnahmen übernimmt und gleichzeitig das Projektmanagement durchführt, ist in der Praxis am sinnvollsten. Dieser Ansatz vermeidet Fehler, spart Zeit bei der Einarbeitung und beschleunigt die Durchführung.

Der richtige Berater (oder ein Beraterteam) muss nicht nur Erfahrung mit NIS2 haben (da NIS2 noch jung ist), sondern vor allem mit Standards wie ISO 27001 und TISAX. Es ist immer hilfreich, Branchenkenntnisse und einen flexiblen Ansatz zu haben. Dies hilft bei den Anpassungen, da es nicht den einen richtigen Weg gibt, um die Anforderungen von NIS2 zu implementieren.

Der Beratungsansatz sollte immer individuell und maßgeschneidert auf die Branche, die Unternehmensgröße und die Kernkompetenzen des Unternehmens sein.

4.3 Zusammenarbeit mit externen Dienstleistern

Ein externer Dienstleister kann Ihr Unternehmen auch bei anderen Themen unterstützen, z.B. Managed Security Services (MSSP), wenn Sie ein ISMS-Tool und einen Service wie SOC benötigen, kann Ihr Dienstleister ins Spiel kommen. Natürlich sind diese Services je nach Bedarf notwendig und nicht für jedes Unternehmen geeignet.

Die Zusammenarbeit mit einem externen Dienstleister kann langfristig (auch nach der Umsetzung der NIS-2 Anforderungen) sinnvoll sein. Eine kontinuierliche Betreuung, die Verbesserung des ISMS sowie die Durchführung interner Audits sind immer notwendig. Zusätzlich kann der externe Dienstleister die Rolle des CISO oder des externen ISB übernehmen.

5. Praxisbeispiel: Umsetzung bei einem Industrieunternehmen

Da die NIS-2 Anforderungen relativ neu sind, kann niemand wirklich von einer NIS-2 Expertise sprechen. Die Expertise, die im Markt vorhanden ist, ist die ISMS-Expertise, die durch die Implementierung verschiedener Systeme vorhanden ist. Daher kennen wir die typischen Herausforderungen und deren Lösungen.

- Ungenügende Erfahrung und Ressourcen: Wie oben erläutert, ist es um ein Vielfaches teurer und zeitaufwendiger, die Expertise intern aufzubauen.

- Falsche Interpretation der Norm: Häufig wird festgestellt, dass Unternehmen die Anforderungen der Norm falsch interpretiert und umgesetzt haben. Dies kann nicht nur viel Geld kosten, sondern auch eine Nicht-Konformität mit dem Standard und entsprechenden Konsequenzen nach sich ziehen.

- Nicht nachhaltige Prozesse und Papier Bürokratie: Die ISMS Prozesse werden meist übertrieben und deren Sinn im Kontext des Unternehmens nicht berücksichtigt, was zu Dokumentations Bürokratie und ohne richtigen Zweck zu einer Umsetzung einer Kontrolle/Anforderung führt.

Ein externes Beratungsunternehmen bringt 3 weitere Vorteile:

- Erfahrungen und Best Practices aus der gleichen Branche (Benchmark innerhalb der Branche)

- Erfahrungen und Best Practices aus anderen Branchen/Märkten (Benchmark außerhalb der Branche)

- Lessons Learned aus früheren Projekten. Ein Fehler ist nur dann wertvoll, wenn er einmal gemacht wurde.

Man kann daraus lernen und größere Fehler in der Zukunft vermeiden. Dies gilt sowohl für ISMS als auch für NIS2-Projekte.

6. Wie sehen die nächsten Schritte aus

Damit sind wir am Ende unseres Beitrags angelangt und möchten nun mit Ihnen über die nächsten Schritte sprechen.

Nach dem Audit ist vor dem Audit. Das bedeutet, dass auch die Aufrechterhaltung des ISMS betrachtet werden muss. Aber Schritt für Schritt muss zunächst ein normkonformes ISMS aufgebaut werden. Dann empfehlen wir immer eine Zertifizierung (z.B. ISO 27001) zu haben, damit die 3rd Party Bestätigung auch da ist.

Wie oben besprochen, ist die erste Maßnahme, die Sie heute umsetzen, der Betroffenheits-Check, danach eine GAP-Analyse zu initiieren. Wenn Sie möchten, können Sie unsere Checkliste verwenden, um zu verstehen, welche Maßnahmen Sie erwarten, wenn Sie das NIS-2 Projekt implementieren.

Über den Autor

Can Adiguzel ist der Gründer von 360 Digital Transformation. Er ist TISAX-Berater und ISO 27001 Lead Auditor. Er ist seit mehr als 11 Jahren im IT-Projektmanagement tätig. Seine Leidenschaft ist die Informationssicherheit für den Mittelstand und er hilft dem Mittelstand bei der Bewältigung seiner Herausforderungen im Bereich der Informationssicherheit mit einem praxisnahen Beratungsansatz.