Die Zeit ist reif und die Umsetzungsfrist für NIS-2 hat begonnen. In diesem Blogbeitrag stellen wir Ihnen ein Tool zur Verfügung, mit dem Sie Ihre „NIS-2 Readiness“ überprüfen können. Wenn Ihr Unternehmen nicht direkt betroffen ist, aber Ihre Kunden, wird es bald Zeit für Sie in der Lieferkette, die Anforderungen zu erfüllen. Je früher, desto besser.

Mit den von uns durchgeführten TISAX® Assessments können Schwachstellen identifiziert und behoben werden, um die Sicherheit der Daten und Prozesse zu gewährleisten. In diesem Artikel teilen wir unsere Erfahrung aus mehr als 50 Kundenprojekten.

NIS-2 ist seit Oktober 2024 aktiv - welche Anforderungen können Sie ableiten

Die Richtlinie NIS-2 (Network and Information Security 2) verlangt von Unternehmen in bestimmten Sektoren (Sie können weiter unten überprüfen, ob Sie betroffen sind), ein Informationssicherheits-Managementsystem (ISMS) zu implementieren. Ein ISMS ist ein System, das die gesetzlichen, behördlichen und vertraglichen Anforderungen an die Informationssicherheit berücksichtigt und die internen Prozesse so gestaltet, dass diese Anforderungen dokumentiert, erfüllt und auf ihre Wirksamkeit hin überprüft werden. Damit wird die Compliance mit der Informationssicherheit gewährleistet.

Ein risikobasierter Ansatz für diese Anforderungen ist Bestandteil des ISMS. Voraussetzung dafür ist die Erfassung der Assets (Software, Daten, Prozesse, geistiges Eigentum, Personen, Lieferanten, Hardware, Infrastruktur). Man kann nicht schützen, wenn man nicht weiß, was zu schützen ist. Dazu kommen unterstützende Prozesse – aber mit NIS-2 besonders kritisch für die Supply Chain – sind die Incident Reporting Prozesse.

NIS-2 legt besonderen Wert auf die Meldepflichten und nach unserem Gesetzgeber ist die Erstmeldung innerhalb von 24h zu erledigen. Das bedeutet, dass ein ISMS nach NIS-2 diese Anforderung erfüllen sollte. Dazu gehört auch, dass man seinen Lieferanten die Meldung des Vorfalls zur Verfügung stellt, damit diese die Meldung an die Behörden weiterleiten können.

Dazu kommen weitere unterstützende Prozesse wie Lieferantenmanagement, Change Management, Informationssicherheit in Projekten.

Last but not least sind Awareness-Maßnahmen ein Non-Negotiable für jedes ISMS-System für NIS-2. Die Mitarbeiter müssen geschult werden, nicht nur beim Onboarding, sondern auch jährlich. Zusätzliche Awareness Maßnahmen wie Phishing Kampagnen sind ebenfalls hilfreich.

Hier finden Sie eine umfassende Übersicht zu den neuen NIS-2 Anforderungen und deren Implementierung.

Das ist die Vorschau auf unsere Checkliste

6 Hauptkriterien der Checkliste auflisten und kurz erklären

1) Sicherheitsrichtlinien und physische Sicherheit

2) Asset und Risikomanagement

3) Access Control & Kryptographie

4) Beschaffung, Entwicklung, Wartung und Lieferkette Sicherheit

5) Personalwesen und Awareness

6) Incident Management und BCM

Ist Ihr Unternehmen von der NIS2-Richtlinie betroffen?

Kategorie

Wichtige Einrichtungen

Essentielle Einrichtungen

Art. 2 & 3

DNS, Kommunikationsnetze, Vertrauensdienste Alleinanbieter, Erhebliche Auswirkungen

Qualifizierter Vertrauensdiensteanbieter (QTSP) Kritische Einrichtungen (RCE), …

Anhang I

Energie Transport Bankwesen Finanzmarktinfrastrukturen Gesundheit Trinkwasser Digitale Infrastruktur Abwasser ICT-Service-Management in B2B Öffentliche Verwaltung Raumfahrt

> 50 Mitarbeiter > 10 Mio. € Jahresumsatz oder > 10 Mio. € Jahresbilanzsumme

> 250 Mitarbeiter > 50 Mio. € Umsatz oder > 43 Mio. € Jahresbilanzsumme

Anhang II

Digitale Anbieter

Post- und Kurierdienste Abfallwirtschaft Chemische Industrie Lebensmittelindustrie Verarbeitendes Gewerbe Forschung

> 50 Mitarbeiter

> 10 Mio. € Umsatz oder > 10 Mio. € Jahresbilanzsumme

N/A

Ist Ihr Unternehmen eine von NIS2 betroffene Organisation?

Hier können Sie Ihre Betroffenheit beim BSI prüfen

Erfahren Sie, wie 360 Digitale Transformation Sie bei der Einhaltung der NIS2 Compliance unterstützen kann?

Die NIS 2-Richtlinie stellt Unternehmen vor neue Herausforderungen in den Bereichen Cybersicherheit, Risikomanagement und regulatorische Nachweise. Compliance erfordert nicht nur formale Sicherheitsrichtlinien, sondern auch etablierte Prozesse und deren regelmäßige Überprüfung.

Als Experten für Informationssicherheit bieten wir maßgeschneiderte Unterstützung in drei zentralen Bereichen:

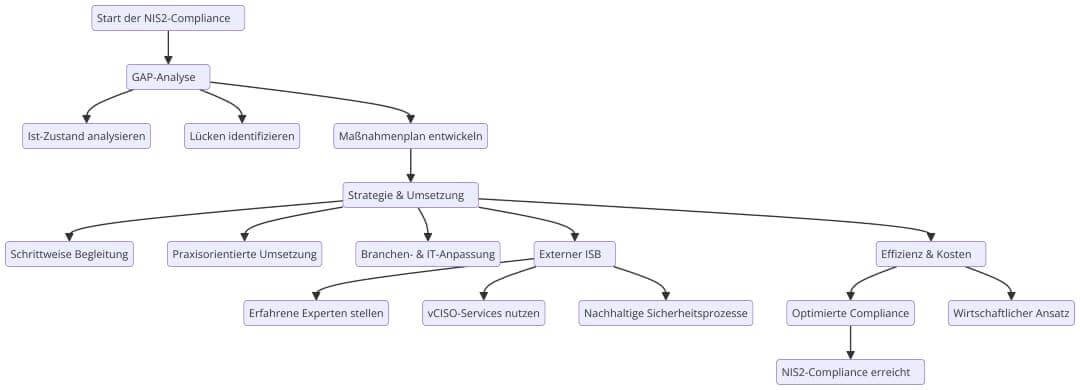

1. Durchführung einer GAP-Analyse

- Wir analysieren den Ist-Zustand Ihrer Informationssicherheit und identifizieren Lücken in der NIS2-Compliance.

- Daraus entwickeln wir einen maßgeschneiderten Maßnahmenplan mit klaren Prioritäten.

2. Beratung von der Strategie bis zur vollständigen NIS 2-Konformität

- Wir begleiten Sie Schritt für Schritt durch den gesamten Compliance-Prozess.

- Unser praxisorientierter Ansatz sorgt für eine effiziente Umsetzung, abgestimmt auf Ihre Branche und IT-Landschaft.

3. Besetzung der Rolle des externen Informationssicherheitsbeauftragten (ISB)

- Verfügt Ihr Unternehmen nicht über ein eigenes ISB-Team, stellen wir Ihnen erfahrene Experten zur Verfügung.

- Unsere vCISO-Services helfen Ihnen, Sicherheitsprozesse nachhaltig zu etablieren und kontinuierlich zu verbessern.

- Ihr Weg zur Compliance – effizient und kostengünstig.

Ganz gleich, ob Sie ein produzierendes Unternehmen, ein nach ISO 27001 zertifiziertes Unternehmen oder ein Logistikdienstleister der Automobilindustrie sind – wir unterstützen Sie gezielt mit unserer Erfahrung und unseren Best Practices.

Unser pragmatischer und risikoorientierter Ansatz hilft Ihnen, die gesetzlichen Anforderungen ohne unnötigen Aufwand zu erfüllen. Gemeinsam sorgen wir dafür, dass Sie NIS2-konform werden und gleichzeitig Ihre Cyber Resilience nachhaltig stärken.

Dank unserer Erfahrung mit TISAX, ISO 27001 und IT-Sicherheitsmanagement wissen wir, dass NIS 2 für viele Unternehmen eine neue Herausforderung darstellt. Wir bieten skalierbare Lösungen, die auf Ihre spezifischen Anforderungen zugeschnitten sind.

Durch die Kombination von technischer Expertise, Branchenwissen und strategischer Beratung erhalten Sie nicht nur eine gesetzeskonforme Umsetzung, sondern auch einen echten Mehrwert für Ihr Unternehmen.

Darüber hinaus arbeiten wir mit modernsten Sicherheitslösungen und Partnern zusammen, um die Effizienz und Automatisierung Ihrer Sicherheitsprozesse zu steigern.

Ablauf eines TISAX® Assessments

Wie fange ich mit der NIS-2 Directive an?

Es kommt darauf an, ob Ihr Unternehmen bereits über ein ISMS verfügt. Wenn ja, ist der Reifegrad Ihres ISMS entscheidend. Der Ausgangspunkt ist jedoch eine GAP-Analyse, um die Maßnahmen zu definieren, die umgesetzt werden müssen, bis Ihr Unternehmen NIS-2-konform ist.

Wenn ihr mit Informationssicherheit nicht angefangen habt, in diesem Fall keine Erfahrungen mit ISMS gesammelt, dann ist eine externe Hilfe ziemlich hilfreich und empfehlenswert. In diesem Fall bitte schaut Ihr nach einem Beratungsunternehmen, das mit Informationssicherheit Erfahrungen hat.

Die Vorgehensweise ist jedoch bei allen ISMS-Projekten gleich. Scope definieren, Kontext und interessierende Bereiche definieren, Assets auflisten, Risikobewertung durchführen und Maßnahmen definieren.

Was muss ich unternehmen, wenn ich bereits eine ISO 27001 oder TISAX Zertifizierung habe?

Wenn Ihr Unternehmen bereits über ISO 27001 oder TISAX verfügt und dies nachvollziehbar gepflegt hat, hat Ihr Unternehmen bereits 80% der NIS 2 Anforderungen erfüllt. Dies hängt natürlich davon ab, welche ISO 27001 Annex A Kontrollen Sie in Ihren Scope aufgenommen haben.

Es ist sehr wichtig, dass Sie Ihre Prozesse in Bezug auf die NIS 2 Meldepflichten anpassen, neue Risiken definieren, die Lieferantenkette über die neuen Anforderungen informieren und gegebenenfalls neu bewerten.

Über den Autor

Can Adiguzel ist der Gründer von 360 Digital Transformation. Er ist TISAX-Berater und ISO 27001 Lead Auditor. Er ist seit mehr als 11 Jahren im IT-Projektmanagement tätig. Seine Leidenschaft ist die Informationssicherheit für den Mittelstand und er hilft dem Mittelstand bei der Bewältigung seiner Herausforderungen im Bereich der Informationssicherheit mit einem praxisnahen Beratungsansatz.