ISO 27001 ist eine internationale Norm für Informationssicherheits-Managementsysteme (ISMS). Sie legt Anforderungen fest, mit denen Unternehmen ihre Daten systematisch schützen, Risiken minimieren und die Vertraulichkeit, Integrität sowie Verfügbarkeit von Informationen dauerhaft sicherstellen können. In diesem Artikel beleuchten die Experten von 360 DIGITALE TRANSFORMATION alle Aspekte zur Norm.

Einführung in ISO 27001 und Informationssicherheit

Warum Informationssicherheit heute unverzichtbar ist

Digitale Systeme verarbeiten täglich vertrauliche Daten – von Kundendaten bis zu Geschäftsgeheimnissen. Cyberangriffe, Ransomware und Datenlecks bedrohen nicht nur IT-Systeme, sondern auch Reputation und Geschäftskontinuität. Informationssicherheit schützt diese Werte durch systematische Risikoanalyse, technische Maßnahmen und organisatorische Kontrollen.

Die Rolle internationaler Standards (ISO/IEC-Reihe 27000 ff.)

Die ISO/IEC-27000-Normenfamilie bildet den globalen Rahmen für Informationssicherheits-Management. ISO 27001 definiert Anforderungen an ein ISMS, ISO 27002 liefert Umsetzungsempfehlungen für Schutzmaßnahmen, und ISO 27005 fokussiert auf Risikomanagement. Zusammen gewährleisten sie einheitliche Sicherheitsstandards weltweit.

Zusammenhang zwischen Datenschutz (DSGVO) und Informationssicherheit

atenschutz und Informationssicherheit ergänzen sich: Die DSGVO fordert technische und organisatorische Maßnahmen zum Schutz personenbezogener Daten – ISO 27001 beschreibt genau, wie solche Maßnahmen systematisch umgesetzt werden. Eine ISO-27001-Zertifizierung unterstützt Unternehmen dabei, eine strukturierte Grundlage für datenschutzkonformes Handeln zu schaffen.

Was ist ISO 27001? – Definition und Ziel der Norm

Offizielle Definition nach ISO/IEC 27001:2022

ISO/IEC 27001 ist ein internationaler Standard, der Anforderungen an die Einrichtung, Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung eines Informationssicherheits-Managementsystems (ISMS) festlegt.

Zielsetzung und Nutzen der ISO 27001

Ziel ist der Schutz von Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. Unternehmen profitieren durch geringere Sicherheitsrisiken, höhere Compliance und gesteigertes Vertrauen bei Kunden und Partnern.

Für welche Unternehmen gilt die Norm?

ISO 27001 ist branchenübergreifend anwendbar – vom Start-up bis zum Konzern. Besonders relevant ist sie für Organisationen, die sensible Daten verarbeiten, etwa von Komponenten- und Systemlieferanten, Betrieben der verarbeitenden Industrie oder SaaS-Anbieter und SW-Entwicklungsunternehmen.

Unterschiede zwischen ISO 27001 und ISO 27002

Während ISO 27001 die Muss-Anforderungen an das ISMS enthält, beschreibt ISO 27002 die Soll-Umsetzung konkreter Sicherheitsvorkehrungen (Controls). Beide Normen ergänzen sich funktional.

Aufbau und Struktur der ISO 27001

Die High-Level-Structure

ISO 27001 folgt der einheitlichen High-Level-Struktur aller Managementsystem Normen. Diese erleichtert die Integration mit anderen Standards wie ISO 9001 oder ISO 14001.

Hauptkapitel der Norm (Kapitel 4 bis 10)

Die Kernkapital regeln Themen wie:

- Kontext der Organisation

- Führung und Planung

- Unterstützung und Betrieb

- Bewertung der Leistung

- Verbesserung

Anhang A – 93 Controls im Überblick

Der Anhang A der Version 2022 umfasst 93 Sicherheitsvorkehrungen, gruppiert in vier Themenbereiche: organisatorische, personelle, physische und technologische Controls.

Verknüpfung zu ISO-27002 und ISO 27005 (Risikomanagement)

ISO-27002 erläutert die Controls inhaltlich und gibt eine Guideline von Best Practices an die Hand, während ISO 27005 Methoden zur Identifikation und Bewertung von Informationssicherheits Risiken bereitstellt.

Das Informationssicherheits-Managementsystem (ISMS)

Was ist ein ISMS und warum ist es zentraler Bestandteil der ISO 27001?

Ein ISMS ist ein systematischer Rahmen zur Steuerung, Kontrolle und Verbesserung von Informationssicherheit. Es definiert Rollen, Prozesse und Richtlinien, um Risiken ganzheitlich zu managen.

Der PDCA-Zyklus: Plan – Do – Check – Act

ISO 27001 basiert auf kontinuierlicher Verbesserung:

- Plan: Risikoanalyse, Sicherheitsziele festlegen

- Do: Sicherheitsmaßnahmen implementieren

- Check: Wirksamkeit prüfen (Audits)

- Act: Maßnahmen optimieren

Rollen und Verantwortlichkeiten im ISMS

Wichtige Rollen sind der Informationssicherheitsbeauftragte, das Management und Prozessverantwortliche. Jeder trägt definierte Aufgaben für Planung, Umsetzung und Kontrolle.

Wichtige Dokumente: Sicherheitsrichtlinie, Risikoanalyse, Statement of Applicability

Diese Dokumente sind Kernbestandteile des ISMS. Das Statement of Applicability (SoA) dokumentiert, welche Controls angewendet werden und warum.

Der Weg zur ISO 27001-Zertifizierung

Voraussetzungen für die Zertifizierung

Grundlage ist ein vollständig implementiertes und dokumentiertes ISMS. Zudem muss das Unternehmen Risiken analysiert und geeignete Sicherheitsmaßnahmen umgesetzt haben.

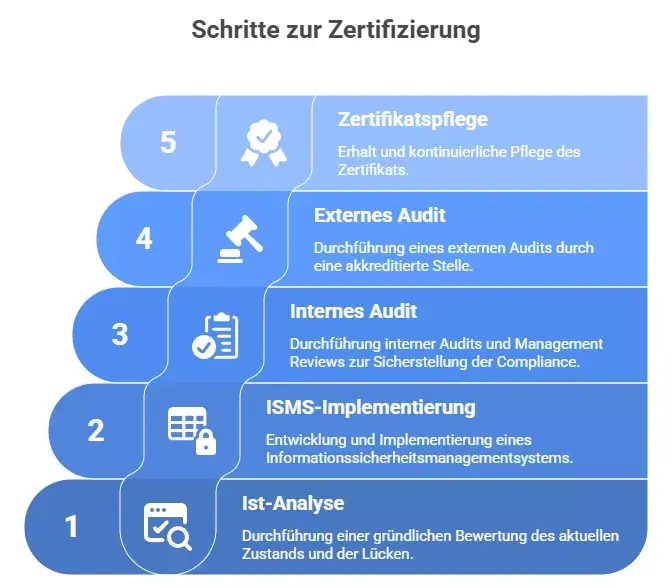

Schritt-für-Schritt-Ablauf des Zertifizierungsprozesses

- Ist-Analyse und Gap-Assessment

- Implementierung des ISMS

- Internes Audit und Management Review

- Externes Zertifizierungsaudit durch akkreditierte Stelle

- Erhalt und Pflege des Zertifikats

Interne Audits und Management Review

Regelmäßige interne Audits prüfen die Wirksamkeit des ISMS. Das Management Review bewertet strategische Aspekte und entscheidet über Verbesserungsmaßnahmen.

Auswahl einer akkreditierten Zertifizierungsstelle (z. B. TÜV, Dekra, SGS oder Proks)

Nur akkreditierte Stellen dürfen ISO-27001-Zertifikate ausstellen. Sie prüfen die Normkonformität und vergeben Zertifikate für drei Jahre.

Häufige Fehler bei der Zertifizierung

Typische Fehler sind unvollständige Risikoanalysen, unausgereifte Prozesse, fehlende Dokumentation oder mangelnde Einbindung des Managements.

Vorteile einer ISO-27001 Zertifizierung

Vertrauen von Kunden und Partnern stärken

Ein Zertifikat signalisiert gelebte Informationssicherheit und schafft Vertrauen in Geschäftsbeziehungen. Zudem lässt sich ein Zertifikat werbewirksam vermarkten.

Reifegrad Steigerung mit IT-Sicherheitsgesetzen

Die ISO 27001 unterstützt beim Erfüllen gesetzlicher Anforderungen, insbesondere der DSGVO und branchenspezifischer IT-Sicherheitsverordnungen.

Wettbewerbsfähigkeit und Risikoreduktion

Zertifizierte Unternehmen reduzieren Sicherheitsrisiken messbar und verbessern ihre Marktposition durch nachweisbare Compliance.

Wirtschaftlicher Nutzen und ROI der Informationssicherheit

Langfristig senkt Informationssicherheit Kosten durch vermiedene Sicherheitsvorfälle und fördert stabile Geschäftsprozesse. Eine hohe Betriebskontinuität senkt ebenfalls die Kosten, da Ihre Systeme ohne Verfügbarkeitsprobleme laufen.

Umsetzung der ISO 27001 im Unternehmen

Von der Risikoanalyse zur Sicherheitsstrategie

Die Risikoanalyse identifiziert Bedrohungen und Schwachstellen. Daraus leitet das Unternehmen eine gezielte Sicherheitsstrategie ab.

Implementierung von Sicherheitsmaßnahmen (Controls)

Basierend auf dem SoA werden technische, organisatorische und physische Sicherheitsmaßnahmen eingeführt.

Schulung und Awareness für Mitarbeitende

Mitarbeitende sind zentrale Akteure der Informationssicherheit. Regelmäßige Schulungen stärken Bewusstsein und Compliance.

Kontinuierliche Verbesserung des ISMS

Ein wirksames ISMS entwickelt sich stetig weiter – durch Audits, Lessons Learned und neue Bedrohungslagen.

Tools & Software zur ISO-27001-Umsetzung

Was leisten ISMS-Tools in der Praxis?

ISMS-Tools unterstützen Unternehmen bei der strukturierten Einführung, Dokumentation und Pflege ihres Informationssicherheits-Managementsystems gemäß ISO 27001.

Sie ersetzen Excel-Tabellen und manuelle Prozesse durch zentrale Plattformen, auf denen Risiken, Maßnahmen und Nachweise nachvollziehbar verwaltet werden können.

Ein gutes ISMS-Tool übernimmt folgende Aufgaben:

- Steuerung des gesamten PDCA-Zyklus

- Dokumentation der Sicherheitsrichtlinien und Assets

- Risikoidentifikation, -bewertung und -behandlung

- Verwaltung von Kontrollen (Annex A)

Automatisierung von Risikoanalyse und regelmäßige Prüfungen

Moderne ISO-27001-Software ermöglicht die teilweise oder vollständige Automatisierung sicherheitsrelevanter Prozesse.

Beispiele dafür sind:

- Risikobewertungen: Risiken werden über integrierte Risikomodelle kategorisiert, mit Eintrittswahrscheinlichkeit und Schadenshöhe verknüpft und automatisch priorisiert.

- Audit-Planung: Tools generieren Auditpläne, Fristen und Aufgabenlisten und dokumentieren alle Prüfpfade revisionssicher

- SoA-Erstellung: Das Statement of Applicability (SoA) wird direkt aus den implementierten Controls erstellt und gepflegt.

- Berichtswesen: Dashboards und Exportfunktionen vereinfachen Management Reviews und externe Prüfungen.

- Ergebnis: Weniger manuelle Fehler, kürzere Vorbereitungszeiten und mehr Transparenz für Auditoren und Entscheider.

Auswahlkriterien für geeignete ISMS-Software

Bei der Auswahl einer passenden Software zur ISO-27001-Umsetzung sollten Unternehmen folgende Kriterien beachten:

Kriterium

Bedeutung für die Umsetzung

Modularität & Skalierbarkeit

Passt sich an Unternehmensgröße und Reifegrad an

Konformität

Entspricht ISO/IEC 27001:2022 oder TISAX® (automotive spezifisch)

Rollen- und Rechteverwaltung

Unterstützt abgestufte Zugriffsrechte und Verantwortlichkeiten

Cloud vs. On-Premises

DSGVO-konformes Hosting

Benutzerfreundlichkeit

Intuitive Bedienung für Fachabteilungen ohne IT-Hintergrund

Integration & Schnittstellen

Anbindung an bestehende Tools wie Jira, MS Teams, Confluence

Zertifizierungssupport

Assistenten, Templates und Vorlagen

Beispiele: ISMS-Tool, DataGuard, HiScout, Microsoft Purview

Im deutschsprachigen Raum sind folgende Tools besonders verbreitet:

TrustSpace

- ISMS-Software: Kombiniert eine normnahe Plattform mit persönlicher Begleitung für ISO 27001, TISAX und NIS2.

- Effizienz Fokus: Reduziert den internen Aufwand auf 2–4 Stunden pro Woche durch Vorlagen, Maßnahmenbibliotheken und automatisierte Dokumentation.

Secfix

- Automatisierte Compliance: Unterstützt ISO 27001, TISAX, DSGVO, SOC 2 und mehr – mit über 250 Checks und Echtzeit-Sicherheitsprüfungen.

- Integrationen & HR-Workflows: Verknüpft mit über 50 Tools (AWS, Azure, Jira, Personio etc.) und automatisiert On-/Offboarding sowie Richtlinienmanagement.

Vanta

- AI-gestützte Compliance-Plattform: Automatisiert ISO 27001, SOC 2, GDPR u. a. mit über 1.200 Tests und 400+ Integrationen.

- Kontinuierliches Monitoring: Überwacht Systeme dauerhaft, erkennt Lücken und generiert sofortige Remediation-Schritte.

Unser Tipp: Welche Tools am besten zu einem Unternehmen passen und die Anforderungen Ihres Use Cases optimal erfüllen, lässt sich am einfachsten mit einem unserer Experten erörtern.

Vergleich und verwandte Normen

Wo liegen die Unterschiede zwischen ISO 27001 und BSI Grundschutz

Beide Konzepte verfolgen denselben Zweck, unterscheiden sich jedoch in Methodik und Detaillierung. BSI-Grundschutz ist stärker national ausgerichtet, ISO 27001 international anerkannt. Wer den IT-Grundschutz des BSI umgesetzt hat, kann mit überschaubarem Zusatzaufwand auch eine ISO 27001-Zertifizierung erlangen.

Wo liegen die Unterschiede zwischen ISO 27001 und TISAX

TISAX basiert auf ISO 27001, wurde jedoch speziell für die Automobilindustrie entwickelt und fokussiert branchenspezifische Anforderungen.

Erweiterungen: ISO 27701 (Datenschutz) und ISO 27018 (Cloud-Sicherheit)

ISO 27701 ergänzt das ISMS um Datenschutzanforderungen, während ISO 27018 Leitlinien für den Schutz personenbezogener Daten in Cloud-Umgebungen bietet.

Fazit – Warum ISO 27001 für jedes Unternehmen relevant ist

Informationssicherheit als strategischer Erfolgsfaktor

Informationssicherheit ist kein Kostenfaktor, sondern ein Wettbewerbsvorteil. Sie schützt Werte, stärkt Vertrauen und unterstützt nachhaltiges Wachstum.

Informationssicherheit als strategischer Erfolgsfaktor

Die Norm ist der zentrale Referenzrahmen für ganzheitliche Cybersecurity und schafft Kompatibilität mit anderen Standards.v

Nächste Schritte zur Einführung eines ISMS

- Unternehmen sollten mit einer Gap-Analyse beginnen, Verantwortlichkeiten festlegen und eine Roadmap zur Zertifizierung erstellen.

- Cybersecurity-Versicherungen ergänzen ein ISMS, indem sie finanzielle Schäden durch Cyberangriffe absichern. Sie decken Kosten für Wiederherstellung, Forensik und Haftung – und stärken so das Risikomanagement im Rahmen der ISO-27001-Implementierung.

Häufige Fragen (FAQ) zu ISO 27001

Wie lange dauert eine ISO 27001-Zertifizierung?

Je nach Unternehmensgröße und Reifegrad dauert der Prozess zwischen 6 und 12 Monaten.

Welche Kosten entstehen bei der Einführung?

Die Kosten variieren je nach Umfang, interner Beteiligung und externer Unterstützung. Durchschnittlich liegt der Aufwand bei 15.000–80.000 €.

Wer darf ISO 27001 zertifizieren?

Nur akkreditierte Zertifizierungsstellen wie TÜV, Dekra, SGS oder Proks BSI dürfen offizielle Zertifikate ausstellen.

Gilt ISO 27001 auch für kleine Unternehmen (KMU)?

Ja. Der Standard ist skalierbar und lässt sich an Größe, Branche und Risikoexposition anpassen.

Weiterführende Artikel zur ISO 27001:

- Erfolgreiche Zertifizierung nach ISO 27001 mit unserer Checkliste – ein Leifaden für KMUs

- Was ist ein Informationssicherheitsmanagementsystem (ISMS)?

- Sicherheitsniveau bewerten – ISO 27001 Gap-Analyse für kleine und mittlere Unternehmen

- So gelingt die Zertifizierung – alle ISO 27001 Anforderungen im Überblick

Über den Autor

Can Adiguzel ist der Gründer von 360 Digital Transformation. Er ist TISAX-Berater und ISO 27001 Lead Auditor. Er ist seit mehr als 11 Jahren im IT-Projektmanagement tätig. Seine Leidenschaft ist die Informationssicherheit für den Mittelstand und er hilft dem Mittelstand bei der Bewältigung seiner Herausforderungen im Bereich der Informationssicherheit mit einem praxisnahen Beratungsansatz.