Ein ISMS (Informationssicherheits-Managementsystem) nach ISO 27001 strukturiert Informationssicherheit in Unternehmen. Der Aufbau umfasst Risikoanalyse, Sicherheitsleitlinien, Kontrollen, Schulung und Audits. Ziel ist ein wirksamer Schutz sensibler Daten, die Erfüllung gesetzlicher Anforderungen und ein nachweisbarer Wettbewerbsvorteil durch zertifizierte Informationssicherheit.

Begriffliche Einführung

Was ist ein ISMS?

Ein Informationssicherheitsmanagementsystem (ISMS) ist ein strategisches Standard Rahmenwerk zur systematischen Steuerung der Informationssicherheit eines Unternehmens.

Es definiert Prozesse, Verantwortlichkeiten und technische wie organisatorische Maßnahmen, um die Vertraulichkeit, Integrität und Verfügbarkeit geschäftskritischer Informationen zu gewährleisten.

Ein ISMS dient als zentraler Bestandteil der unternehmensweiten Sicherheitsstrategie und bildet die Grundlage für nachhaltige Cyber-Resilienz.

Rechtlicher und normativer Kontext (z. B. ISO/IEC 27001, BSI IT‑Grundschutz)

Die internationale Norm ISO/IEC 27001 beschreibt die Anforderungen an ein wirksames ISMS. Sie legt fest, wie Organisationen Risiken identifizieren, bewerten und kontrollieren.

Der BSI IT-Grundschutz ergänzt die ISO-Norm um praxisorientierte Sicherheitsbausteine für deutsche Unternehmen. Die Kombination beider Ansätze bietet ein stabiles Fundament für Compliance und Auditfähigkeit.

Nutzen und Zielsetzung eines ISMS

Schutzbedarfe: Vertraulichkeit, Integrität, Verfügbarkeit

Ein ISMS schützt sensible Unternehmenswerte – von Produktionsdaten über Lieferantendaten bis hin zu geistigem Eigentum.

Durch klar definierte Sicherheitsziele werden Cyberangriffe, Datenlecks und Systemausfälle gezielt verhindert. Unternehmen können Risiken priorisieren und Ressourcen dort einsetzen, wo der Sicherheits Impact am höchsten ist.

Mehrwert für Organisationen (Compliance, Risikomanagement, Wettbewerb)

Die Implementierung eines ISMS liefert messbaren Mehrwert:

- Compliance: Nachweisbare Erfüllung gesetzlicher Anforderungen wie DSGVO oder Lieferkettensorgfaltspflichtengesetz.

- Risikomanagement: Strukturiertes Erkennen und Minimieren von Sicherheitsrisiken in IT- und Produktionsumgebungen.

- Wettbewerbsvorteil: Eine ISO 27001-Zertifizierung stärkt Vertrauen bei Partnern und öffnet Türen für internationale Ausschreibungen

- Effizienz: Optimierte Prozesse senken langfristig Kosten durch präventive Maßnahmen statt Schadensbeseitigung.

Rahmenbedingungen für den Aufbau eines ISMS

Organisations- und Umfeldanalyse

Eine präzise Umfeldanalyse bildet den Startpunkt jedes ISMS. Dabei werden Geschäftsprozesse, Systemlandschaft und Bedrohungsszenarien analysiert. Besonders in der Industrie 4.0-Umgebung mit vernetzten Maschinen ist Transparenz entscheidend, um Schwachstellen frühzeitig zu erkennen.

Leitung und Governance

Der Erfolg eines ISMS hängt stark vom Management-Engagement und klarer Governance ab. Die Unternehmensleitung definiert Sicherheitsziele, stellt Ressourcen bereit und verankert Informationssicherheit in der Unternehmensstrategie. So entsteht ein ganzheitlicher Sicherheitsansatz mit Top-Down-Verantwortung.

Projektorganisation und Stakeholder

Ein funktionsübergreifendes Projektteam aus IT, Produktion, Compliance und HR stellt sicher, dass Sicherheitsmaßnahmen praktikabel bleiben.

Externe ISMS-Berater mit Branchenkenntnis können fehlendes Know-how kompensieren, Prozesse beschleunigen und Kostenrisiken reduzieren.

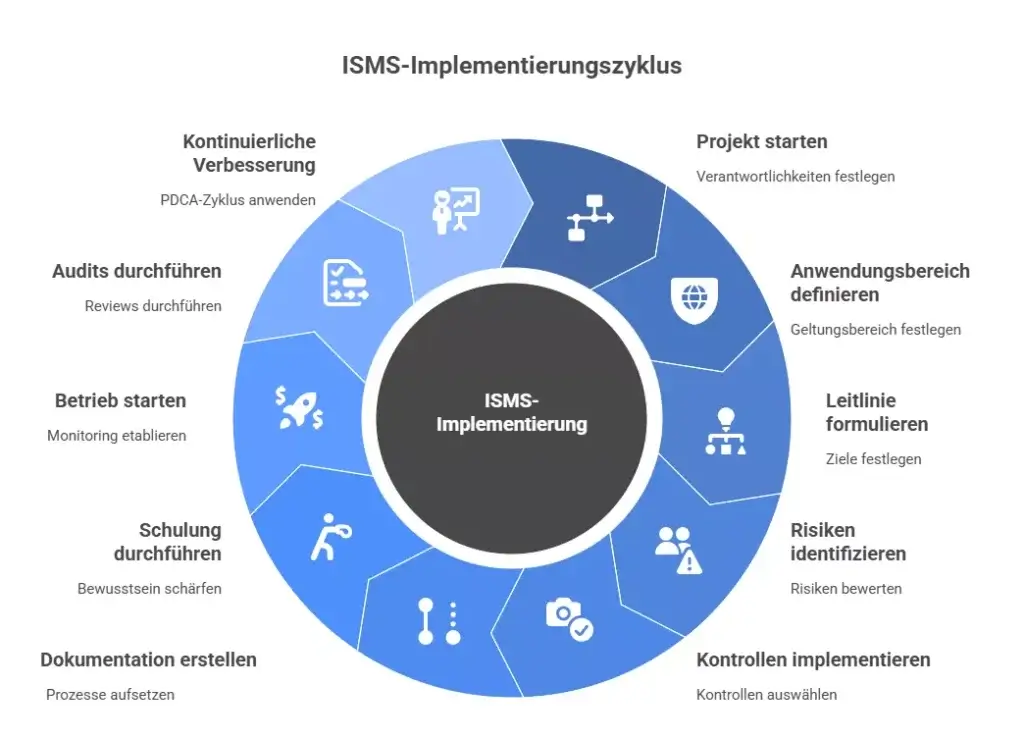

Schrittweise Vorgehensweise zum Aufbau

1. Projekt starten und Verantwortlichkeiten festlegen

Zunächst werden Geltungsbereich, Rollen und Zuständigkeiten definiert. Ein Informationssicherheitsbeauftragter (ISB) koordiniert alle ISMS-Aktivitäten und dient als zentrale Schnittstelle zwischen Management und operativen Teams.

2. Anwendungs- und Geltungsbereich definieren

Hier wird festgelegt, welche Standorte, Systeme und Datenbestände das ISMS umfasst. Eine klare Abgrenzung erleichtert spätere Überprüfungen durch Auditoren und verhindert unnötige Komplexität.

3. Informationssicherheitspolitik und Ziele formulieren

Die Sicherheitsleitlinie definiert die Unternehmenswerte im Umgang mit Informationen.

Sie muss verständlich, verbindlich und mit den Unternehmenszielen verknüpft sein – etwa Effizienzsteigerung, Datenschutz und Kundenzufriedenheit.

4. Risikoidentifikation, Bewertung und Behandlung

Die Risikobewertung und Behandlung bilden das Herzstück der ISO-27001.

Bedrohungen wie Cyberangriffe, Ransomware, Lieferantenausfälle oder menschliches Fehlverhalten werden identifiziert, bewertet und mit geeigneten Schutzmaßnahmen (Controls) behandelt.

Das Ergebnis ist ein dokumentierter Risikobehandlungsplan, der Prioritäten und Aufgabenverteilung festgelegt.

5. Kontrollen auswählen und implementieren (z. B. Anhang A, IT-Grundschutz-Bausteine)

Die Auswahl der Kontrollen orientiert sich an ISO-27001-Anhang A bzw. BSI-Bausteinen. Beispiele:

Zugangskontrolle und Berechtigungsmanagement

Netzwerkschutz und Firewalls

Verschlüsselungstechnologien

Backup- und Wiederherstellungsverfahren

So entsteht ein Sicherheitsniveau, das technische wie organisatorische Risiken abdeckt.

6. Dokumentation, Prozesse und Verfahren aufsetzen

Alle Maßnahmen müssen nachvollziehbar dokumentiert werden – von Risikoanalysen bis zu Schulungsergebnissen.

Eine gute Dokumentenlenkung gewährleistet Auditfähigkeit und unterstützt die kontinuierliche Verbesserung.

7. Schulung, Bewusstsein und interne Kommunikation

Menschen sind der wichtigste Faktor in der Informationssicherheit.

Gezielte Awareness-Programme und Schulungen fördern Sicherheitsbewusstsein und stärken die Sicherheitskultur im Unternehmen.

8. Betrieb starten, Monitoring und Kennzahlen etablieren

Nach der Implementierung startet die Betriebsphase.

Über Key Performance Indicators (KPIs) – wie Sicherheitsvorfälle, Auditabweichungen oder Reaktionszeiten – wird die Effektivität des ISMS gemessen.

9. Interne Audits und Management-Review

Regelmäßige Überprüfungen sichern die Wirksamkeit der Maßnahmen.

Im Management-Review werden Ergebnisse bewertet und Verbesserungsmaßnahmen beschlossen – Grundlage für eine dauerhafte Compliance

10. Kontinuierliche Verbesserung (PDCA-Zyklus)

Das ISMS folgt dem PDCA-Prinzip (Plan-Do-Check-Act).

Es gewährleistet, dass Sicherheitsmaßnahmen fortlaufend überprüft, angepasst und optimiert werden – insbesondere bei technologischen oder regulatorischen Veränderungen.

Integration und Betrieb

ISMS in Geschäfts- und IT-Prozesse einbetten

Ein wirksames ISMS funktioniert nur, wenn es Teil der täglichen Betriebsprozesse wird.

Sicherheitsrichtlinien müssen praxisnah integriert sein, damit Produktionsabläufe, Engineering und IT-Systeme reibungslos funktionieren.

Schnittstellen zu allen Bereichen (z. B. Lieferkette, Drittparteien, Cloud)

Lieferanten, Partner und Cloud-Dienstleister sind Teil des Informationssicherheits Ökosystems. Supply-Chain-Security und Vertragsrichtlinien sichern Informationsflüsse außerhalb der eigenen Organisation ab.

Technische und organisatorische Maßnahmen im Alltag

Zu den dauerhaften Sicherheitsmaßnahmen zählen:

- Multi-Faktor-Authentifizierung

- Patch-Management

- Zugriffsrichtlinien

- Incident-Response-Prozesse

Diese erhöhen die Cyber-Resilienz und minimieren operative Ausfallrisiken.

Zertifizierung und Auditierung

Externe Auditphasen und Zertifizierungsprozess

Die Zertifizierung nach ISO 27001 erfolgt in zwei Phasen:

- Dokumentenprüfung (Stage 1) – Bewertung der ISMS-Dokumentation.

- Systemaudit (Stage 2) – Prüfung der Umsetzung in der Praxis.

Ein erfolgreiches Audit stärkt das Vertrauen von Kunden, Behörden und Geschäftspartnern.

Nachweisführung, SoA (Erklärung zur Anwendbarkeit) und Dokumentation

Die Erklärung zur Anwendbarkeit (SoA) dokumentiert, welche Kontrollen implementiert wurden und wie diese die identifizierten Risiken adressieren.

Diese Transparenz schafft Nachvollziehbarkeit und belegt Compliance gegenüber Auditoren.

Laut Statista waren im Jahr 2022 in Deutschland knapp 16.000 Unternehmen nach ISO 27001 zertifiziert und hatten ihr Informationssicherheits-Managementsystem (ISMS) entsprechend bestätigen lassen.

Unterschiedliche Modelle: ISO/IEC 27001 und IT-Grundschutz

Während ISO 27001 international ausgerichtet ist, bietet der IT-Grundschutz praxisnahe Hilfestellungen für deutsche KMU.

Eine kombinierte Anwendung vereint internationale Akzeptanz mit operativer Umsetzbarkeit.

Erfolgsfaktoren und Stolperfallen

Verantwortlichkeit und Leitungssupport

Ohne aktives Management-Commitment bleibt Informationssicherheit wirkungslos.

Leitungssupport sichert Budget, Ressourcen und Priorität – essentiell für ein nachhaltiges ISMS.

Realistische Prozesse, verständliche Dokumentation

Überdokumentation und überkomplexe Prozesse führen zu Ablehnung.

Ein klar strukturiertes, praxisorientiertes System sorgt für Akzeptanz und reduziert Fehlerquellen.

Change Management, Mitarbeitereinbindung, Awareness

Change-Management fördert die Akzeptanz von Sicherheitsrichtlinien.

Mitarbeitende werden in Entscheidungsprozesse eingebunden, um ein gemeinsames Sicherheitsverständnis zu schaffen.

Prävention als Schlüssel zum Erfolg im ISMS

Ein zentraler Erfolgsfaktor bei der Umsetzung eines ISMS nach ISO-27001 ist die Fähigkeit zur Prävention. Wer frühzeitig Schwachstellen erkennt und gezielt absichert, reduziert die Angriffsfläche für Cyberbedrohungen deutlich.

Dazu zählen:

- Technische Maßnahmen wie Patchmanagement und Netzwerksicherheit

- Organisatorische Strukturen wie ein wirksam geführtes ISMS

- Humanfaktoren wie Security-Awareness-Trainings und qualifiziertes IT-Personal

Fehlt es an diesen präventiven Säulen, bleibt das ISMS angreifbar – trotz formaler Zertifizierung. Prävention ist daher nicht nur Normforderung, sondern ein integraler Bestandteil einer nachhaltigen Cybersicherheitsstrategie[1].

Typische Fehler beim Aufbau eines ISMS

Fehlende Risikoanalyse oder Priorisierung

- Zu wenig Kommunikation zwischen IT und Fachabteilungen

- Mangelnde Dokumentationspflege

- Keine regelmäßige Überprüfung der Sicherheitsziele

Zukunftsperspektiven

Trends in der Informationssicherheit (z. B. KI, Cloud, hybride Umgebungen)

Künstliche Intelligenz, Automatisierung und Cloud-Computing prägen die Informationssicherheit der Zukunft.

ISMS-Lösungen müssen skalierbar und datengetrieben sein, um Sicherheitsereignisse frühzeitig zu erkennen.

Entwickelnde Anforderungen der Normen-Revisionen

Regelmäßige Updates der ISO-Normen erfordern eine flexible Systemarchitektur.

Unternehmen profitieren von kontinuierlichem Training und interner Wissens Pflege.

Nachhaltigkeit und Reifegrad Steigerung des ISMS

Ein reifes ISMS wächst mit den Anforderungen des Unternehmens.

Langfristige Sicherheitsziele, Benchmarks und regelmäßige Audits fördern nachhaltige Informationssicherheit und stärken die digitale Resilienz.

Häufig gestellte Fragen zum ISMS Aufbau

Was bedeutet es, ein ISMS nach ISO 27001 aufzubauen?

Der Aufbau eines Informationssicherheits-Managementsystems (ISMS) nach ISO-27001 umfasst die Planung, Umsetzung, Kontrolle und kontinuierliche Verbesserung der Informationssicherheit. Dazu gehören Risikoanalysen, Sicherheitsrichtlinien, technische und organisatorische Maßnahmen sowie regelmäßige Audits zur Wirksamkeitsprüfung.

Welche Schritte gehören zur Implementierung eines ISMS?

Ein ISMS wird in mehreren Phasen aufgebaut:

- Geltungsbereich und Verantwortlichkeiten definieren

- Risikoanalyse und Sicherheitsleitlinie erstellen

- Sicherheitskontrollen auswählen und implementieren

- Mitarbeitende schulen und Prozesse dokumentieren

- Interne Audits durchführen und Ergebnisse verbessern

Diese strukturierte Vorgehensweise entspricht dem PDCA-Zyklus (Plan – Do – Check – Act).

Warum ist ein ISMS für Industrieunternehmen wichtig?

Industrieunternehmen verarbeiten vertrauliche Produktions-, Kunden- und Entwicklungsdaten. Ein ISMS schützt diese Informationen vor Cyberangriffen, Sabotage oder Datenverlust. Darüber hinaus hilft es zur Erfüllung von gesetzlichen Anforderungen (z. B. DSGVO) und schafft Vertrauen bei Geschäftspartnern – ein entscheidender Wettbewerbsvorteil bei Ausschreibungen oder Lieferantenaudits.

Wie lange dauert der Aufbau eines ISMS?

Die Dauer hängt von der Unternehmensgröße, der bestehenden IT-Struktur und den verfügbaren Ressourcen ab. In mittelständischen Industrieunternehmen dauert die Einführung eines ISMS in der Regel 6 bis 12 Monate, bis die Zertifizierung nach ISO-27001 abgeschlossen werden kann.

Was kostet die Entwicklung eines ISMS nach ISO 27001?

Die Kosten variieren je nach Umfang, interner Mitarbeit und Beratungsaufwand.

Typischerweise liegen die Gesamtkosten für kleine und mittlere Industrieunternehmen zwischen 30.000 € und 60.000 €, einschließlich Training, externer Beratung, Audit-Vorbereitung und Zertifizierungsgebühren.

Langfristig amortisieren sich diese Investitionen durch geringere Sicherheitsvorfälle und höhere Compliance-Sicherheit.

Was sind typische Fehler in der Struktur eines ISMS?

Aus unserer praktischen Erfahrung sind unklare Verantwortlichkeiten, fehlende Management-Unterstützung, unvollständige Risikoanalysen oder überkomplexe Dokumentation.

Ein klarer Projektplan, Seminare und regelmäßige Reviews verhindern diese Fehler und sichern eine erfolgreiche Implementierung.

Wie wird ein ISMS zertifiziert?

ie Zertifizierung erfolgt in zwei Schritten:

- Stage 1 (Dokumentenprüfung): Bewertung der ISMS-Dokumentation und Richtlinien (nur bei der ersten Zertifizierung relevant)

- Stage 2 (Systemaudit): Überprüfung der praktischen Umsetzung im Unternehmen

Nach erfolgreichem Audit erhält das Unternehmen das ISO-27001-Zertifikat, das drei Jahre gültig ist und jährlich überwacht wird.

Kann ein ISMS mit bestehenden Managementsystemen kombiniert werden?

Ja. Ein ISMS lässt sich hervorragend in bestehende Systeme wie ISO 9001 (Qualitätsmanagement) oder ISO 14001 (Umweltmanagement) integrieren.

Das reduziert den Doppelaufwand und ermöglicht ein einheitliches, effizientes Managementsystem für alle Unternehmensbereiche.

Verwendete Quellen:

Über den Autor

Can Adiguzel ist der Gründer von 360 Digital Transformation. Er ist TISAX-Berater und ISO 27001 Lead Auditor. Er ist seit mehr als 11 Jahren im IT-Projektmanagement tätig. Seine Leidenschaft ist die Informationssicherheit für den Mittelstand und er hilft dem Mittelstand bei der Bewältigung seiner Herausforderungen im Bereich der Informationssicherheit mit einem praxisnahen Beratungsansatz.